サイバーセキュリティ市場への参入および事業拡大に関する戦略的機会の分析と提言

インフォグラフィック

スライド資料

サイバー市場勝利の3大戦略

解説動画

- エグゼクティブサマリー

- 第1章: 市場概観 (Market Overview)

- 第2章: 今後のトレンドと未来予測 (Future Trends & Forecasts)

- 第3章: 外部環境分析 (PESTLE Analysis)

- 第4章: 顧客の需要特性 (Customer Demand Characteristics)

- 第5章: サプライチェーンとバリューチェーン分析

- 第6章: 競合環境分析 (Competitive Landscape Analysis)

- 第7章: 内部環境分析 (Internal Environment Analysis)

- 第8章: AIのインパクト (Impact of Artificial Intelligence)

- 第9章: 戦略的示唆と提言 (Strategic Implications & Recommendations)

エグゼクティブサマリー

本レポートの目的と調査範囲

本レポートは、経営陣がサイバーセキュリティ市場への新規参入または既存事業の大幅な拡大に関する戦略的意思決定を行うことを目的とし、包括的な市場分析と実行可能な戦略的提言を提供するものです。市場の構造、成長性、競争環境、そして将来のパラダイムシフトを解き明かし、持続的な競争優位性を確立するための具体的な事業機会を特定・評価します。

サイバーセキュリティ市場の現状と将来性の要約

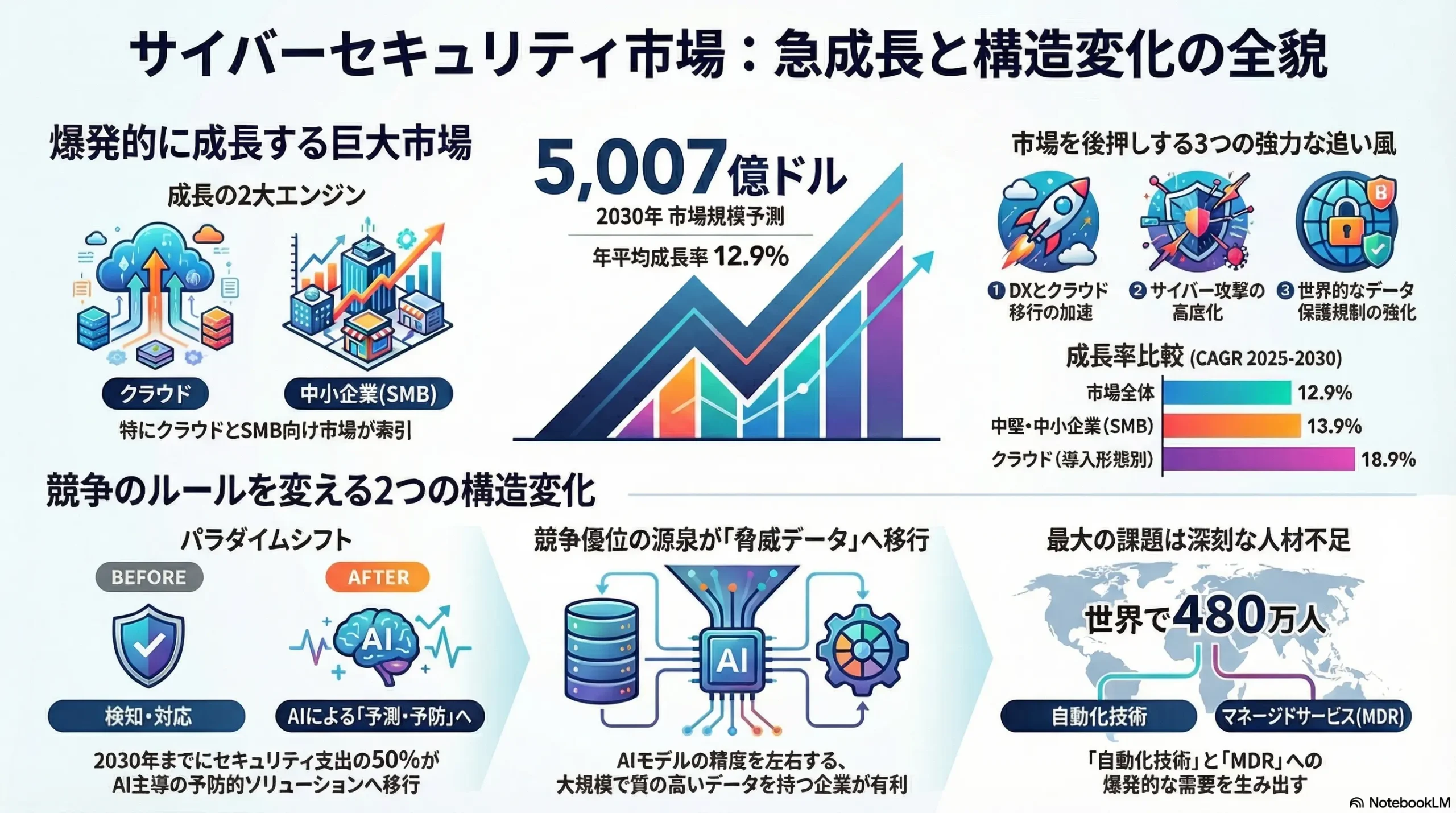

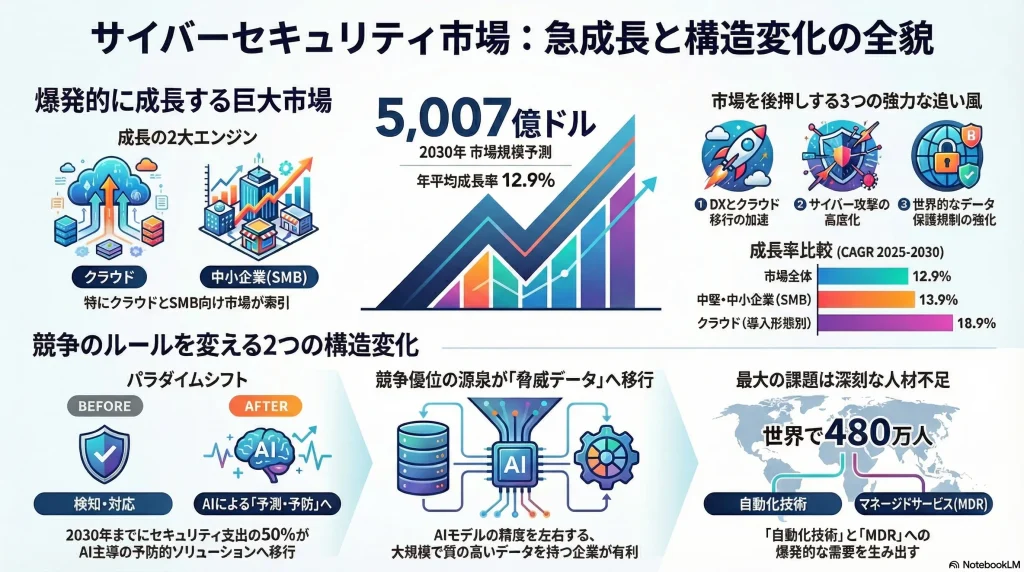

サイバーセキュリティ市場は、デジタルトランスフォーメーション(DX)の加速、サイバー攻撃の高度化・頻発化、そして世界的な規制強化という3つの強力な追い風を受け、極めて高い成長軌道にあります。世界市場規模は2024年の2,456億ドルから、2030年には5,007億ドルへと拡大(年平均成長率: 12.9%)すると予測されています 1。この成長は、特にクラウドセキュリティ、AIを活用した予防的(Preemptive)セキュリティ、そしてこれまで十分なサービスが提供されてこなかった中堅・中小企業(SMB)向けマネージドサービスといった領域が牽引します 1。

最も重要な市場トレンドと業界に与える影響

市場は、人工知能(AI)が攻撃と防御の両面に深く浸透する「AIセキュリティ時代」へと決定的に移行しつつあります。最大の地殻変動は、従来の「侵入後の検知・対応(Detection and Response: DR)」モデルから、「脅威発生前の予測・予防(Preemptive Security)」モデルへのパラダイムシフトです。Gartnerは、2030年までにITセキュリティ支出の実に50%が、このAI主導の予防的ソリューションへとシフトすると予測しており、これは業界の製品開発、競争優位の源泉、そして市場構造そのものを根底から覆す変化です 3。ゼロトラスト・アーキテクチャやSASE(Secure Access Service Edge)といった新たなセキュリティ概念の普及も、この大きな潮流を加速させています。

主要な戦略的課題と事業機会

業界が直面する最大の戦略的課題は、世界で480万人に達するとされる深刻なサイバーセキュリティ人材の不足と、それに伴う人件費の急騰です 7。この構造的な供給制約は、業界全体の成長を阻害するリスクであると同時に、2つの巨大な事業機会を創出しています。第一に、人手による運用を代替する自動化技術(例: SOAR、AIによる自律運用)への需要。第二に、専門人材を組織内に抱えることが困難な企業、特にSMBを対象としたマネージド・セキュリティ・サービス(MSSP/MDR)への需要です。予算と人材が限られるSMB市場には、コスト効率に優れ、導入・運用が容易な統合型ソリューションに対する巨大な未充足ニーズ(アンメットニーズ)が存在します 2。

核心的な提言の概要

自社が持つ技術力、ブランド、そして顧客基盤を最大限に活用するため、以下の3つの戦略的領域に経営資源を集中させることを提言します。

- AIドリブン・クラウドセキュリティ: 急成長するクラウドセキュリティ市場、特にAIを活用した予防的防御(例: AIセキュリティ態勢管理、クラウド脅威検知・対応)領域に注力します。

- SMB向けマネージド・ディテクション&レスポンス(MDR): 人材不足の受け皿として需要が爆発的に増加しているSMB市場をターゲットとした、成果ベースのMDRサービスを展開します。

- OT(Operational Technology)セキュリティ: DXの波が及ぶ製造業や重要インフラの制御システムを保護する、専門性の高いOTセキュリティ市場でのリーダーシップを確立します。

市場参入戦略としては、自社の強みを活かした自社開発(Build)を中核としつつ、特定領域で最先端の技術を持つスタートアップの戦略的買収(Buy)、および広範な顧客リーチを持つMSSPとの販売・サービス提携(Partner)を組み合わせたハイブリッドアプローチが最も効果的であると結論付けます。

第1章: 市場概観 (Market Overview)

1.1. 市場の定義とセグメンテーション

本レポートにおけるサイバーセキュリティ市場とは、企業や組織のデジタル資産(データ、アプリケーション、ネットワーク、インフラストラクチャ)を、不正アクセス、破壊、改ざん、情報漏洩といったサイバー脅威から保護するための製品、サービス、およびソリューションの総体と定義します。市場は、顧客のニーズや技術の特性に応じて、複数の切り口で詳細に分類することが可能です。

ソリューション/サービス別

市場は多岐にわたる技術領域で構成されています。主要なセグメントには、企業のネットワーク境界を守る「ネットワークセキュリティ」、PCやサーバーなどの末端デバイスを保護する「エンドポイントセキュリティ」、クラウド環境に特化した「クラウドセキュリティ」、正規のユーザーアクセスを管理する「IDアクセス管理(IAM)」、セキュリティログを統合監視・分析する「セキュリティオペレーション(SIEM, SOAR)」、情報資産そのものを守る「データセキュリティ」、そしてアプリケーションの脆弱性を管理する「アプリケーションセキュリティ」が含まれます 1。

これらのうち、企業のクラウド移行の加速とリモートワークの常態化を背景に、「クラウドセキュリティ」セグメントが市場全体の成長を最も力強く牽引しています 1。また、世界的なデータ保護規制の強化を受け、「リスク・コンプライアンス管理」ソリューションも著しい成長を示しています 1。

導入形態別

ソリューションの提供形態は、主にオンプレミス、クラウド、そしてその両方を組み合わせたハイブリッドに大別されます。

- オンプレミス: 顧客が自社のデータセンター内にハードウェアやソフトウェアを設置・運用する形態です。金融、政府、医療など、データ主権や厳格なコンプライアンス要件が課される業界では、自社でインフラを完全に管理できるオンプレミス型への根強い需要が存在します 1。2024年時点では、依然として過半数のシェアを維持しています 2。

- クラウド: ベンダーが提供するクラウドサービスとしてセキュリティ機能を利用する形態です。初期投資の抑制、迅速な導入、スケーラビリティといった利点から、DXを推進する多くの企業で採用が進んでいます。2024年時点では最大の収益シェアを占めるセグメントであり、市場全体の成長ドライバーとなっています 1。

- ハイブリッド: 多くの企業が既存のオンプレミス環境と新たなクラウド環境を併用しており、このハイブリッドなITインフラ全体をシームレスに保護できる統合的なセキュリティソリューションへの需要が高まっています。

顧客の企業規模別

- 大企業 (Enterprise): 2024年時点で市場収益の約7割を占める最大の顧客セグメントです 2。保有する膨大なデータ資産を保護するため、高度なセキュリティソリューションへの投資を積極的に行っており、市場を牽引する存在です 1。

- 中堅・中小企業 (SMB): 予算や専門人材の制約からサイバー攻撃に対する脆弱性が高く、攻撃者の標的となりやすいにもかかわらず、対策が遅れているセグメントです 1。しかし、セキュリティ意識の高まりとクラウドベースの安価なサービスの登場により、市場で最も高いCAGRでの成長が予測されており、今後の市場拡大の鍵を握る未開拓市場と位置づけられます 1。

産業別

サイバーセキュリティのニーズはあらゆる産業に存在しますが、特に需要が高いのは以下のセクターです 2。

- 金融 (BFSI): 顧客の金融資産や機密性の高い個人情報を扱うため、最も厳格なセキュリティ対策が求められます。2024年時点で最大の収益シェア(約26.5%)を占めています 2。

- 医療: 患者の電子カルテなど、極めて価値の高い情報を扱うため、サイバー犯罪の主要な標的となっています。市場は高い成長率が見込まれます 14。

- 政府・公共: 国家の機密情報や重要インフラを保護するため、国家安全保障の観点から大規模な投資が行われています。

- 小売・Eコマース: ECサイトの拡大に伴い、大量の顧客データや決済情報を保護する必要性が高まっています。全セグメントの中で最も高いCAGR(15.5%)での成長が予測されています 2。

1.2. 市場規模と成長性

サイバーセキュリティ市場は、今後5年間にわたり力強い成長を継続することが確実視されています。

グローバル市場規模と予測

複数の市場調査会社の分析によると、世界のサイバーセキュリティ市場は2024年時点で約2,456億ドルに達し、2025年から2030年にかけてCAGR 12.9%で成長し、2030年には5,007億ドル規模に達すると予測されています 1。他の調査機関も同様の傾向を示しており、2030年までに4,200億ドルから5,600億ドル規模への拡大を見込んでおり、二桁成長がコンセンサスとなっています 2。

[図表: 世界のサイバーセキュリティ市場規模推移と予測(2024年~2030年)]

| 年 | 市場規模 (10億ドル) |

|---|---|

| 2024 | 245.6 |

| 2025 | 273.5 |

| 2026 | 308.8 |

| 2027 | 348.6 |

| 2028 | 393.6 |

| 2029 | 444.4 |

| 2030 | 500.7 |

| 出典: Grand View Research (2024) 1 |

地域別分析

- 北米: 2024年時点で世界の34%~43%のシェアを占める最大の市場です。IoT、ビッグデータ、AIといった先進技術の積極的な導入が、高度なセキュリティソリューションへの需要を牽引しています 1。

- アジア太平洋: 最も高いCAGR(17.4%)での成長が予測される地域です。急速な経済成長とデジタル化を背景に、セキュリティ投資が活発化しており、特にインド市場の伸びが著しいと見られています 2。

- 欧州: GDPRに代表される厳格なデータ保護規制が市場成長の強力なドライバーとなっています。デジタル主権を重視する動きも、域内でのセキュリティ投資を後押ししています 2。

市場成長の促進要因(ドライバー)と阻害要因(バリア)

市場の成長は、以下の要因によって強く促進されています。

- DXとクラウド移行の加速: リモートワークの定着とあらゆるビジネスプロセスのデジタル化は、企業のITインフラをクラウドへと移行させています。これにより、従来の境界型防御が無力化し、クラウドネイティブなセキュリティへの投資が不可欠となっています。この要因だけで市場全体のCAGRを+2.1%押し上げると分析されています 2。

- サイバー攻撃の高度化・頻発化: 2023年には、米国FBIへのサイバー攻撃被害報告件数が前年比10%増加するなど、攻撃は量・質ともに増大しています 13。国家の関与が疑われるAPT攻撃や、サービスとして提供されるランサムウェア(RaaS)の台頭が、企業の防衛投資を半ば強制的に引き上げています。

- 規制強化とコンプライアンス要件: GDPRや米国のNISTフレームワークなどの規制は、企業に特定のセキュリティ対策を法的に義務付けています。また、サイバー保険に加入する際の査定が厳格化しており、多要素認証(MFA)やインシデント対応計画の整備が事実上の必須要件となるなど、保険業界が市場の成熟を促しています 2。

- ゼロトラスト・アーキテクチャへの移行: 米国政府が連邦政府機関に対して2025年までのゼロトラスト移行を命じた大統領令(Executive Order 14028)を契機に、民間企業でも「信頼しない」ことを前提としたセキュリティモデルへの移行が加速しています。これは関連ソリューション市場に+1.5%のCAGRインパクトを与えると試算されています 2。

一方で、以下の要因が市場成長の足枷となる可能性があります。

- 深刻な人材不足と人件費高騰: 市場の成長スピードに人材供給が追いついていません。高度なスキルを持つ専門家の不足は、最新ソリューションの導入や効果的な運用を妨げる最大の制約要因です 2。

- SMBにおける予算制約: 中小企業は、大企業に比べてセキュリティインシデントによる事業への影響が甚大であるにもかかわらず、投資余力が限られています。高コストなソリューションの導入は依然として大きな障壁です 13。

- 既存システムとの統合の複雑性: 多くの企業が抱えるレガシーなITシステムとの連携が、最新のセキュリティソリューション導入を技術的に困難にし、プロジェクトの遅延や頓挫を招く一因となっています 2。

SMBセグメントは最も高い成長率が予測される一方で、予算と専門知識の不足から最も脆弱な状態に置かれています。攻撃者はこの弱点を狙い、SMBを主要な標的と見なしており、全サイバー侵害の46%が従業員1,000人未満の企業で発生しています 10。この状況は、SMBが知らず知らずのうちに膨大な「セキュリティ負債」を蓄積していることを意味します。この負債は、いずれ大規模な情報漏洩や事業停止という形で顕在化する可能性が高く、これは同時に、SMBが抱える人材、プロセス、テクノロジーの課題を丸ごと引き受けるマネージド・セキュリティ・サービス(MSSP)やマネージド・ディテクション&レスポンス(MDR)にとって、持続可能で巨大な市場機会が生まれていることを示唆しています 9。単にツールを販売するのではなく、「安心」をサービスとして提供することに商機があります。

また、GDPRのような規制は、違反時に世界の年間売上の4%という巨額の罰金を課すなど、サイバーセキュリティを単なるITコストの問題から、取締役会が管理すべき経営リスクへと変貌させました 17。サイバー保険の引き受け要件の厳格化も、この流れを後押ししています 2。この変化は、製品選定の意思決定者がCISO(最高情報セキュリティ責任者)だけでなく、CFO(最高財務責任者)やCEO(最高経営責任者)へとシフトしていることを意味します。したがって、市場で成功するためには、技術的な優位性だけでなく、リスク削減、コンプライアンス遵守、安全な事業成長の実現といったビジネス価値を明確に訴求する能力が不可欠となります。

表1.1: サイバーセキュリティ市場規模と成長率(セグメント別、2025-2030年予測)

| セグメント分類 | セグメント詳細 | 2025年 市場規模 ($B) | 2030年 市場規模 ($B) | CAGR (%) (2025-2030) |

|---|---|---|---|---|

| ソリューション/サービス別 | クラウドセキュリティ | N/A | N/A | 16.4% 2 |

| サービス(全体) | N/A | N/A | 13.1% 2 | |

| ソリューション(全体) | 165.4 | 297.2 | 12.4% | |

| 導入形態別 | クラウド | 109.1 | 258.9 | 18.9% |

| オンプレミス | 164.4 | 241.8 | 8.0% | |

| 顧客の企業規模別 | 中堅・中小企業 (SMB) | 86.6 | 166.2 | 13.9% |

| 大企業 (Enterprise) | 186.9 | 334.5 | 12.3% | |

| 産業別 | 小売・Eコマース | N/A | N/A | 15.5% 2 |

| 金融 (BFSI) | 62.4 | 112.2 | 12.4% | |

| 医療 | N/A | N/A | 18.8% 15 | |

| 市場全体 | グローバル合計 | 273.5 | 500.7 | 12.9% 1 |

注: 各セグメントの市場規模は調査機関や算出方法により異なるため、代表的な数値を記載。CAGRはMordor Intelligence

キー・ファインディングス

- 市場は年率12.9%という高い成長率を維持し、2030年には5,000億ドルを超える巨大市場へと変貌します。この成長は構造的なものであり、後退する可能性は極めて低いと評価できます。

- 市場成長の二大エンジンは「クラウド化」と「SMB市場の開拓」です。特にクラウドセキュリティとSMB向けサービスは、市場平均を上回る成長率を示しており、戦略的な注力領域として極めて魅力的です。

- 業界最大の課題は「人材不足」です。この構造的なボトルネックが、逆にAIによる自動化技術や、専門家チームを外部から提供するマネージドサービスの需要を喚起する、という需給のダイナミズムを生み出しています。

第2章: 今後のトレンドと未来予測 (Future Trends & Forecasts)

サイバーセキュリティ業界は、技術、脅威、規制の各側面で急速な進化を遂げています。これらのトレンドを正確に把握し、未来を予測することが、持続的な競争優位性を築く上で不可欠です。

2.1. 技術トレンド

技術革新は、サイバーセキュリティのパラダイムを根本から変えつつあります。

AI/MLの活用(防御側)

サイバー防御におけるAI/MLの活用は、実験段階を終え、実装段階へと移行しています。最大のインパクトは、セキュリティ戦略の根本的な転換です。Gartnerは、2030年までに世界のITセキュリティ支出の50%が、従来の「検知・対応(Detection & Response)」モデルから、AI/MLを活用した「予防的(Preemptive)」ソリューションへと移行すると予測しています 3。これは、インシデント発生後に対応するのではなく、攻撃者の行動パターンや過去の脅威データをAIが分析し、攻撃が発生する前に脅威を予測・無力化するアプローチです。具体的には、予測的脅威インテリジェンス、攻撃者を欺く高度なデセプション技術、そしてインシデント対応を完全に自動化するSOAR(Security Orchestration, Automation, and Response)といった分野でAI/MLの応用が進んでいます 6。

ゼロトラスト・アーキテクチャ

「決して信頼せず、常に検証する(Never Trust, Always Verify)」という原則に基づき、社内ネットワークからのアクセスであっても、すべてのユーザーとデバイスを信頼できないものとして扱い、リソースへのアクセスごとに厳格な認証・認可を行うセキュリティモデルです。クラウドサービスの利用やリモートワークの普及により、従来の「境界型防御」が意味をなさなくなった現代において、デファクトスタンダードとなりつつあります。このトレンドを背景に、ゼロトラスト関連市場は2023年の180億ドルから2036年には410億ドルへと、CAGR約18%という高い成長が見込まれています 20。日本国内でも、導入を検討中の企業が半数を超えており、関心の高さがうかがえます 21。

SASE (Secure Access Service Edge) & SSE (Security Service Edge)

SASEは、ネットワーク機能(SD-WANなど)と、包括的なセキュリティ機能群であるSSE(Secure Service Edge)をクラウド上で統合し、単一のサービスとして提供するアーキテクチャです。SSEには、セキュアウェブゲートウェイ(SWG)、CASB(Cloud Access Security Broker)、ゼロトラストネットワークアクセス(ZTNA)などが含まれます。これにより、ユーザーがどこにいても、どのデバイスからでも、安全かつ最適化されたネットワークアクセスを提供できます。SASE市場は、2025年の155億ドルから2030年には446億ドルへと、CAGR 23.6%で急成長すると予測されています 22。市場のトレンドとしては、複数のベンダー製品を組み合わせる複雑なアプローチから、単一のベンダーが統合されたプラットフォームを提供する「シングルベンダーSASE」への移行が顕著です。これにより、運用が簡素化され、40-50%の大幅なコスト削減も期待できるとされています 23。

XDR (Extended Detection and Response)

XDRは、エンドポイント(EDR)、ネットワーク(NDR)、クラウド、メール、ID管理など、組織内の複数のセキュリティレイヤーからログやアラートを収集し、それらを単一のプラットフォームで相関分析することで、高度な脅威を横断的に検知・対応するアプローチです。従来型のセキュリティソリューションが持つ「サイロ化」の問題を解決し、脅威の全体像を可視化します。この統合的なアプローチへの需要は急速に高まっており、XDR市場は2022年の9.8億ドルから2027年には23.5億ドルへと、CAGR 19.1%で成長する見込みです 19。

IoT/OTセキュリティ

工場の生産ラインや電力網、交通システムといった重要インフラを制御するOT(Operational Technology)システムは、従来、外部ネットワークから隔離されていました。しかし、DXの進展により、これらのOTシステムや無数のIoTデバイスがインターネットに接続され始め、新たな攻撃対象領域(アタックサーフェス)となっています 27。これらのシステムはセキュリティを前提に設計されていないことが多く、一度侵害されると物理的な破壊や社会インフラの停止といった深刻な事態を招きかねません。この高まるリスクを背景に、OTセキュリティ市場は2022年の163億ドルから2030年には615億ドル(CAGR 18.2%)へ 29、IoTセキュリティ市場はCAGR 32.3%という驚異的な成長が予測されています 30。

耐量子コンピュータ暗号 (PQC)

将来的に実用化が期待される量子コンピュータは、現在の主流な公開鍵暗号方式(RSA、ECCなど)を容易に解読できると予測されており、既存の暗号資産を過去に遡って解読する「Store now, decrypt later」攻撃の脅威が指摘されています。この未来の脅威に備えるため、米国国立標準技術研究所(NIST)主導で、量子コンピュータでも解読が困難な新しい暗号アルゴリズム「耐量子コンピュータ暗号(PQC)」の標準化が進められています 31。2025年までには主要な標準が確定する見込みで、米国政府は2030年までの移行を求めています。AppleがiMessageにPQCを導入するなど、民間でも既存の暗号と組み合わせたハイブリッドモードでの実装が既に始まっています 31。これは長期的な視点で取り組むべき、次世代のセキュリティ基盤技術です。

2.2. 脅威の進化

防御技術が進化する一方で、攻撃者の手法もまた、より巧妙かつ破壊的になっています。

国家が関与するサイバー攻撃 (APT: Advanced Persistent Threat)

地政学的な緊張の高まりを背景に、国家が支援するAPTグループによるサイバー攻撃が活発化しています。彼らの目的は、単なる金銭窃取にとどまらず、諜報活動、重要インフラの破壊、世論操作など多岐にわたります。Trellix社の調査によれば、特に中国関連のAPT40やMustang Panda、ロシア関連のSandwormといったグループが活動的であり、通信、運輸、金融といった重要インフラを主要な標的としています 33。攻撃が集中する地域としては、米国とトルコが挙げられています 33。

ランサムウェア・アズ・ア・サービス (RaaS)

ランサムウェア攻撃は、攻撃ツールを開発する「オペレーター」と、それを利用して実際に攻撃を仕掛ける「アフィリエイト」が分業する「RaaS」というビジネスモデルによって、爆発的に増加しました。ダークウェブでは月額わずか40ドル程度で高度な攻撃キットが販売されており、専門的な技術を持たない犯罪者でも容易にランサムウェア攻撃を実行できるようになっています 36。この攻撃の「民主化」により、ランサムウェア攻撃の件数は2023年に前年比で約70%も急増しました 36。

ソフトウェア・サプライチェーン攻撃

これは、セキュリティ対策が強固な大企業を直接狙うのではなく、その企業が利用している信頼されたソフトウェアベンダーや、開発で利用されるオープンソースライブラリを侵害し、正規のアップデートや製品を通じてマルウェアを拡散させる攻撃手法です。2020年のSolarWinds社の事件では、同社の正規ソフトウェアアップデートにバックドアが仕込まれ、米政府機関を含む多数の顧客が侵害されました 34。一社の侵害がサプライチェーン全体に連鎖的に被害を及ぼすため、影響は極めて甚大です 37。

AIを悪用した攻撃

攻撃者もまた、AIを強力な武器として活用し始めています。生成AIを用いることで、従来は稚拙な文章で見破りやすかったフィッシングメールを、文法的に完璧で、標的の状況に合わせて高度にパーソナライズされた内容で大量に自動生成できるようになりました。ある調査では、生成AIの登場以降、フィッシング攻撃が4,151%も急増したと報告されています 40。さらに、経営幹部などの声をAIで模倣し、偽の指示で従業員に送金させるディープフェイク音声を利用した詐欺(Vishing)も現実の脅威となっており、人間が見分けることは極めて困難です 41。

AIを活用した予防的セキュリティへの移行は、単なる技術のアップグレードではありません。それは、競争のルールそのものを変える構造的な変化です。効果的なAIモデルは、その学習に用いるデータの量と質に性能が大きく依存します 43。これは、エンドポイント、ネットワーク、クラウドなど、多様なソースから膨大な脅威データを収集・分析できるプラットフォームを持つベンダーが、圧倒的に有利になることを意味します。例えば、CrowdStrike社は1日に1兆件以上のイベントを処理しており、このデータ規模がAIモデルの精度を高め、競合に対する強力な参入障壁、すなわち「データ・ネットワーク効果」を構築しています 45。結果として、特定の機能に特化した「ポイントソリューション」は、AIの学習に必要なデータが不足するため競争力を失い、市場はXDRのようにデータを統合管理できる大規模なプラットフォームベンダーへと集約されていくでしょう。未来の競争は、個々の機能の優劣ではなく、データプラットフォームの規模と質によって決まります。

同様に、AIによる攻撃の巧妙化は、従業員教育のあり方にも変革を迫ります。AIが生成する完璧なフィッシングメールやディープフェイク音声は、従来の「怪しいメールを見分ける」といった人間系のセキュリティ教育の効果を根本から無効化します。AIフィッシングのクリック率が54%に達するのに対し、人間が作成したものでは12%に留まるというデータは、この事実を如実に示しています 40。これは、「人間は必ず騙される」という前提に立ったセキュリティ対策への転換を促します。つまり、従業員の意識向上に過度に期待するのではなく、たとえ従業員が騙されても被害を最小限に食い止める技術的な制御、すなわちゼロトラストの原則に基づく多要素認証(MFA)や、侵害時の影響範囲を限定するマイクロセグメンテーションといった技術への投資が、より重要になることを意味しています。

2.3. 規制とコンプライアンスの動向

世界各国でサイバーセキュリティに関する法規制が強化されており、これが企業のセキュリティ投資を促進する強力な要因となっています。

主要なデータ保護規制

- GDPR(EU一般データ保護規則)および CCPA/CPRA(カリフォルニア州消費者プライバシー法): これらの先進的なデータ保護法は、企業に対して個人データを保護するための厳格なセキュリティ措置(暗号化、アクセス制御など)を義務付けています。特に、データ侵害が発生した場合、GDPRは監督機関への72時間以内の通知を要求しており、迅速なインシデント対応体制の構築を企業に強いています 17。違反時の罰金は極めて高額であり、コンプライアンス遵守が経営上の最優先課題の一つとなっています。

フレームワークと標準

- NIST Cybersecurity Framework (CSF): 米国国立標準技術研究所(NIST)が策定した、サイバーセキュリティリスクを管理するためのベストプラクティス集です。2024年に公開された最新版「CSF 2.0」では、対象が従来の重要インフラからあらゆる規模・業種の組織へと拡大されました。また、新たに「統治(Govern)」という機能が中核に加えられ、サイバーセキュリティが経営層の責任であることを明確にしました。さらに、サプライチェーンリスク管理の重要性が強調されており、自社だけでなく取引先全体のセキュリティを管理する必要性が高まっています 47。

各国の法整備の動向

- 日本: 2025年5月、「能動的サイバー防御」関連法が成立しました。これにより、政府機関がサイバー攻撃の予兆を検知した場合、平時から民間企業の通信を監視し、攻撃元のサーバーを無力化するといった、より踏み込んだ対策を講じることが可能になります。これは、官民連携による国家レベルでの防衛力強化を目指す動きです 49。

- 中国: サイバーセキュリティ法(CSL)、データセキュリティ法(DSL)、個人情報保護法(PIPL)という三つの主要な法律を柱とする、独自の厳格な規制体系を構築しています。特に、データの分類・等級付けや、重要データの国外移転に関する要件は極めて厳しく、中国で事業を展開する企業は、これらの規制への準拠が不可欠です 51。

キー・ファインディングス

- サイバーセキュリティ技術の主戦場は、AIを活用した「予測・予防」へと完全にシフトしています。このパラダイムシフトに適応できない従来型のベンダーは、市場での競争力を失い、淘汰されるリスクに直面します。

- 攻撃手法は「サービス化(RaaS)」と「サプライチェーン化」によって高度に分業化・効率化され、小規模な攻撃者でも大規模かつ深刻な被害を引き起こすことが可能になりました。これにより、あらゆる企業が高度な脅威に晒される時代となっています。

- 法規制は、もはや単に遵守すべきコストではなく、企業のセキュリティ投資を正当化し、新たな市場を創出する強力なドライバーとして機能しています。規制対応を支援するソリューションやサービスは、有望な事業機会となります。

第3章: 外部環境分析 (PESTLE Analysis)

サイバーセキュリティ市場は、政治、経済、社会、技術、法、環境といった多岐にわたる外部要因の影響を強く受けます。PESTLE分析フレームワークを用いて、これらのマクロ環境要因が市場に与える影響を体系的に評価します。

Political (政治)

- 国家戦略と政策: 各国政府はサイバーセキュリティを国家安全保障の最重要課題と位置づけています。米国では、ゼロトラスト・アーキテクチャへの移行を義務付ける大統領令が発令され、市場の方向性を決定づけました 2。日本でも「能動的サイバー防御」法が成立し、政府の権限が強化されています 49。これらの政策は、関連するセキュリティ技術やサービスへの直接的な需要を創出します。

- 重要インフラ防衛: 電力、水道、交通、金融などの重要インフラは、国家間の対立において主要な攻撃対象となります。各国政府はこれらのセクターの防衛を強化しており、特にOT(Operational Technology)セキュリティへの投資が急増しています 28。

- 地政学的対立: 米中対立やロシア・ウクライナ紛争などの地政学的リスクは、国家が支援するサイバー攻撃(APT)の増加に直結しています 33。特定の国を拠点とするAPTグループによるスパイ活動や破壊工作が活発化しており、防衛産業やハイテク企業、政府機関を標的とした高度な攻撃が続いています。

Economic (経済)

- サイバー犯罪の経済的損失: サイバー犯罪が世界経済に与える損害額は、2025年までに年間10.5兆ドルに達すると予測されています 40。これは、米国、中国に次ぐ「世界第3位の経済規模」に匹敵します。この莫大な損失リスクが、企業や政府にセキュリティ投資を促す最大の経済的インセンティブとなっています。

- IT/セキュリティ投資意欲: 世界経済の動向は企業のIT投資に影響を与えますが、サイバーセキュリティへの支出は景気後退局面においても比較的底堅いことが示されています。IDCの調査では、セキュリティ投資はAIと自動化に次ぐ優先順位を維持しています 58。これは、セキュリティが事業継続に不可欠な「必要経費」として認識されているためです。

- 人材不足の経済的影響: 世界で480万人に上る深刻な人材不足は、有能な専門家の賃金を高騰させています 7。米国における情報セキュリティアナリストの年間給与の中央値は124,910ドルに達します 59。この人件費の高騰と採用難は、企業が自社でセキュリティチームを維持するコストを増大させ、結果として自動化ソリューションや外部のマネージドサービスへの需要を刺激しています。また、人材不足の企業はデータ侵害による平均コストが176万ドルも高くなるというデータもあり、人材不足が直接的な経済的損失につながっています 7。

Social (社会)

- DXの加速とリモートワークの定着: COVID-19パンデミックを契機に、企業のデジタルトランスフォーメーションとリモート/ハイブリッドワークへの移行が不可逆的に進みました。これにより、従業員は社内ネットワークの外からクラウドサービスにアクセスすることが常態化し、従来の境界型防御モデルが崩壊しました。これがゼロトラストやSASEといった新たなセキュリティモデルの普及を後押ししています 20。

- プライバシー意識の高まり: GDPRやCCPAといった法規制の導入と並行して、一般市民のデータプライバシーに対する意識が世界的に高まっています。企業による個人データの取り扱いに対する監視の目は厳しくなっており、データ侵害は顧客の信頼を失墜させ、ブランド価値を大きく損なう直接的な原因となります 17。

- デジタルリテラシーの格差: 社会全体のデジタル化が進む一方で、個人や中小企業のデジタルリテラシーには大きな格差が存在します。この格差が、フィッシング詐欺やソーシャルエンジニアリングといった、人間の心理的な脆弱性を突く攻撃の成功率を高める一因となっています。

Technological (技術)

- 新技術の普及と攻撃対象領域の拡大: 5G、IoT、AI、クラウドコンピューティングといった新技術の普及は、ビジネスに革新をもたらす一方で、サイバー攻撃者が悪用可能な「攻撃対象領域(Attack Surface)」を指数関数的に拡大させています 2。接続されるデバイスの数が増え、データが分散すればするほど、防御すべきポイントは増大し、セキュリティは複雑化します。

- AIの二面性: AIは、脅威検知の自動化やインシデント対応の高速化など、防御側の能力を飛躍的に向上させます 44。しかし同時に、攻撃者にとっても、より巧妙なフィッシングメールの生成や、脆弱性の自動探索、適応型マルウェアの開発などを可能にする強力なツールとなり得ます 41。AIの進化は、攻防両面でサイバーセキュリティの様相を一変させます。

Legal (法)

- データ保護法の厳格化: GDPR(EU)、CCPA(米国カリフォルニア州)、PIPL(中国)など、世界各国でデータ保護法制が強化されています 18。これらの法律は、データ侵害時の高額な罰金、厳格な通知義務、そして個人の権利(アクセス権、削除権など)を定めており、企業にコンプライアンス遵守のためのセキュリティ投資を強く求めています。

- 業界固有の規制: 金融業界におけるFISC(金融情報システムセンター)安全対策基準や、医療業界におけるHIPAA(医療保険の相互運用性と説明責任に関する法律)など、特定の業界にはさらに厳しいセキュリティ規制が課されています 14。これらの規制が、当該業界におけるセキュリティ市場の安定した需要基盤となっています。

- 情報開示の義務化: 米国証券取引委員会(SEC)は、上場企業に対して重大なサイバーセキュリティインシデントの発生を4営業日以内に開示することを義務付けるなど、投資家保護の観点から情報開示要件を強化しています。これにより、サイバーセキュリティは企業の透明性とガバナンスの重要な要素となっています。

Environmental (環境)

- データセンターの環境負荷: サイバーセキュリティインフラの中核をなすデータセンターは、大量の電力を消費し、冷却のために膨大な水資源を必要とします 63。特に、AIモデルの学習と運用には膨大な計算能力が必要であり、データセンターのエネルギー消費量を急増させています 65。この環境負荷に対する社会的な関心の高まりは、「グリーンITセキュリティ」という新たな潮流を生み出しており、エネルギー効率の高いセキュリティハードウェアや、持続可能な方法で運用されるクラウドセキュリティサービスへの需要を喚起する可能性があります。

- 自然災害と事業継続性: 地震、洪水、ハリケーンといった自然災害は、データセンターなどの物理的なITインフラに直接的な損害を与え、企業の事業継続性を脅かします。災害時にもサービスを継続するためのディザスタリカバリ(DR)や事業継続計画(BCP)の一環として、地理的に分散されたクラウドバックアップや冗長化されたセキュリティインフラの重要性が高まっています。

キー・ファインディングス

- 政治・法規制が市場のルールを形成: 国家戦略や国際的な法規制が、ゼロトラストやデータ保護といった市場の主要なトレンドを直接的に形成しており、コンプライアンス遵守がセキュリティ投資の最大の動機付けの一つとなっています。

- 経済合理性が自動化とアウトソーシングを加速: サイバー犯罪による天文学的な損失額と、深刻な人材不足に伴う人件費の高騰という2つの経済的圧力が、AIを活用した自動化ソリューションと、専門知識を外部から調達するマネージドサービスへのシフトを不可逆的に進めています。

- 社会・技術の変化が新たなリスクと機会を創出: DX、リモートワーク、AI、IoTといったメガトレンドは、攻撃対象領域を拡大させる一方で、クラウドセキュリティやAIセキュリティといった新たな成長市場を生み出しています。

第4章: 顧客の需要特性 (Customer Demand Characteristics)

効果的な市場参入戦略を立案するためには、顧客が誰であり、何を求め、どのように意思決定を行うのかを深く理解することが不可欠です。本章では、顧客セグメント別のニーズ、購買決定要因、そして既存ソリューションへの満足度を分析します。

4.1. 顧客セグメント別分析

サイバーセキュリティに対するニーズや課題は、組織の規模や特性によって大きく異なります。

大企業 (Enterprise)

- ニーズと課題(ペインポイント): 大企業は、グローバルに分散した複雑なIT環境(ハイブリッドクラウド、マルチクラウド)を保有しており、これを一元的に管理・保護することが最大の課題です。また、APT攻撃やサプライチェーン攻撃といった高度な脅威の標的となりやすく、ブランド毀損や巨額の経済的損失に繋がるリスクに常に晒されています。規制遵守や厳格なガバナンス体制の維持も重要な要件です。

- 予算: セキュリティ専門の潤沢な予算と大規模なIT部門を有しており、高度で包括的なプラットフォーム型ソリューションを導入する傾向があります 1。

- 購買決定プロセス: CISO(最高情報セキュリティ責任者)が技術的な評価を主導しつつも、最終的な投資判断にはCEO、CFO、取締役会が関与します。意思決定は、技術的な優位性だけでなく、リスク削減効果や投資対効果(ROI)、ビジネスへの貢献度といった経営的な観点から行われます 67。

中堅・中小企業 (SMB)

- ニーズと課題(ペインポイント): SMBの最大の課題は、リソース(予算、人材、時間)の圧倒的な不足です 9。多くのSMBには専任のセキュリティ担当者がおらず、IT担当者が兼務しているのが実情です 69。それにもかかわらず、大企業と同様にランサムウェアやフィッシングといった脅威に晒されており、一度の攻撃で事業継続が困難になるケースも少なくありません 10。

- アンメットニーズ(未充足のニーズ): SMBが真に求めているのは、個別の高機能なツールではなく、「導入が容易」で「運用負荷が低く」「コスト効率が高い」統合型のソリューションです。脅威の検知から対応までを専門家が代行してくれるマネージド・ディテクション&レスポンス(MDR)のようなサービスは、このアンメットニーズに直接応えるものであり、極めて高い需要が見込まれます 9。

- 購買決定プロセス: 意思決定は主に経営者やITマネージャーによって行われます。技術的な詳細よりも、価格、使いやすさ、そして信頼できるパートナーからのサポートが重視される傾向にあります。

政府機関

- ニーズと課題(ペインポイント): 国家機密情報や国民の個人情報、重要インフラを保護するという極めて重要な責務を負っています。国家が関与するAPT攻撃の主要な標的であり、最高レベルのセキュリティが求められます。また、厳格な調達基準やコンプライアンス要件(例: FedRAMP)を満たす必要があります 54。

- 予算: 国家予算に基づいた大規模かつ安定した投資が行われます。米国連邦政府のサイバーセキュリティ関連支出は、2024年の174億ドルから2028年には215億ドルに増加すると予測されています 54。

- 購買決定プロセス: 調達プロセスは複雑で長期間にわたります。政府との契約実績や、要求される各種認証の取得が参入の前提条件となります。

4.2. 購買決定要因 (Key Purchase Criteria)

顧客がセキュリティ製品/サービスを選定する際に重視する評価項目は、以下の通りです。これらの優先順位は、前述の顧客セグメントによって変動します。

- 性能・有効性 (Performance/Efficacy): 脅威を正確に検知・防御できるか。誤検知(False Positive)が少なく、運用負荷を増大させないか。これは全てのセグメントで最も基本的な要件です。

- 価格・TCO (Total Cost of Ownership): 初期導入費用だけでなく、ライセンス費用、運用・保守にかかる人件費、トレーニング費用などを含めた総所有コスト。特にSMBにとっては最重要項目の一つです 13。

- 既存システムとの統合性 (Integration): 既に導入している他のセキュリティ製品やITインフラ(例: クラウド環境、ID管理システム)とシームレスに連携できるか。多数のツールが乱立することによる「ツール・スプロール」は、運用を複雑化させ、セキュリティホールを生む原因となるため、統合プラットフォームへの志向が強まっています 71。

- 運用の容易さ (Ease of Use/Management): 管理コンソールは直感的で分かりやすいか。専門知識がなくても運用可能か。人材不足に悩むSMBや、複雑な環境を管理する大企業の双方にとって重要な要素です。

- サポート体制 (Support): インシデント発生時に、迅速かつ的確なサポートを受けられるか。24時間365日対応の専門家チーム(SOC)によるサポートや、MDRサービスは大きな付加価値となります 9。

- ブランド信頼性・実績 (Brand Reliability/Track Record): Gartner Magic QuadrantやForrester Waveといった第三者機関による評価、業界での導入実績、そして企業の財務的な安定性。セキュリティというミッションクリティカルな領域において、信頼性は極めて重要です。

- リスク削減効果の可視化 (Risk Reduction Visibility): 導入によって、どの程度サイバーリスクが低減されたのかを経営層に分かりやすく説明できるか。リスクを定量化し、投資対効果を明確に示せる能力が求められています 67。

4.3. 顧客満足度とスイッチングコスト

顧客満足度

- 高い点: 脅威検知・防御の性能が高い製品、特にAIを活用して未知の脅威を阻止できるソリューションは高い評価を得ています 73。また、迅速で専門的なインシデント対応サポートや、プロアクティブな脅威ハンティングを提供するMDRサービスも顧客満足度が高い傾向にあります。

- 低い点: 誤検知が多く、IT担当者の調査業務を不必要に増やす製品は不満の原因となります(SOCアラート疲労)2。また、複数の製品を組み合わせる必要があり、管理が複雑化している点や、ライセンス体系が不透明で予期せぬ追加コストが発生する点も、顧客満足度を低下させる要因です 74。

スイッチングコスト

顧客が既存のベンダーから他のベンダーへ乗り換える際の障壁(スイッチングコスト)は、サイバーセキュリティ業界において比較的高く、これが既存ベンダーの強みとなっています。

- 技術的・プロセスコスト: 新しい製品の導入、設定、既存システムとの再統合には、多大な時間と労力(FTE)が必要です。また、従業員が新しいツールの操作方法を習得するための学習コストも発生します 75。

- 契約上のコスト: 多くの製品は年間契約であり、契約期間中の乗り換えは違約金が発生する可能性があります。また、移行期間中は新旧両方のベンダーに費用を支払う「二重払い」が発生することもあります 74。

- 心理的・関係的コスト: 長年利用してきたベンダーとの信頼関係や、蓄積された運用ノウハウを失うことへの抵抗感も、乗り換えを躊躇させる要因となります。

- データ移行の困難さ: ログデータやポリシー設定などの履歴データを新しいプラットフォームに移行することが技術的に困難な場合、スイッチングの大きな障壁となります。

しかし、これらのスイッチングコストが存在するにもかかわらず、顧客は乗り換えを決断することがあります。その最大の動機は、既存ソリューションでは防御しきれない新たな脅威による「セキュリティ侵害のリスク」が、スイッチングコストを上回ると判断された場合です 75。

キー・ファインディングス

- 顧客ニーズは二極化: 大企業は「高度な脅威への対応」と「複雑な環境の統合管理」を求める一方、SMBは「低コスト」「簡単」「運用代行」という、全く異なる価値を求めています。特にSMBのアンメットニーズは巨大な市場機会です。

- 購買基準は「ビジネス価値」へ: 意思決定は技術者だけでなく経営層が深く関与するようになり、単なる技術仕様ではなく、「リスク削減効果」「TCO」「運用効率の向上」といったビジネス価値を定量的に示すことが成功の鍵となります。

- 高いスイッチングコストが既存プレイヤーを保護: 一度導入されると、技術的・経済的なスイッチングコストが顧客のロックイン効果を生み出します。しかし、重大なセキュリティインシデントや、より優れた価値を提供する破壊的な新技術の登場は、この障壁を乗り越える契機となり得ます。

第5章: サプライチェーンとバリューチェーン分析

サイバーセキュリティ業界の持続可能性と収益性を理解するためには、製品がどのように作られ(サプライチェーン)、どのように価値が提供されるか(バリューチェーン)を分析することが不可欠です。

5.1. サプライチェーン分析

サイバーセキュリティ製品・サービスは、グローバルに広がる複雑なサプライチェーンに依存しており、そのサプライチェーン自体が新たなセキュリティリスクの源泉となっています。

主要コンポーネントと供給源

- ハードウェア: ネットワークファイアウォールやセキュリティアプライアンスなどのハードウェア製品は、半導体チップ、プロセッサ、メモリ、ネットワークインターフェースカードといった電子部品から構成されます。これらの部品の多くは、台湾、韓国、中国など、特定のアジア地域に製造が集中しており、地政学的リスクの影響を受けやすい構造にあります。

- ソフトウェア: セキュリティソフトウェアは、商用ライセンスのコンポーネントと、オープンソースソフトウェア(OSS)を組み合わせて開発されるのが一般的です。特にOSSは、開発コストの削減と期間短縮に大きく貢献しており、現代のソフトウェア開発に不可欠な要素となっています。

サプライチェーンに内在するセキュリティリスク

- 地政学的リスクと供給途絶: 特定地域への部品供給の依存は、貿易摩擦、紛争、自然災害などが発生した際に、生産の遅延や停止を引き起こすリスクを内包しています。Fortinet社の年次報告書でも、サプライチェーンの混乱が事業リスクとして挙げられています 76。

- 脆弱性の混入(ソフトウェア・サプライチェーン攻撃): 攻撃者は、セキュリティ製品のサプライチェーンそのものを標的にします。例えば、広く利用されているOSSのライブラリに悪意のあるコードを混入させたり、ソフトウェア開発会社のビルド環境を侵害したりすることで、正規の製品アップデートを通じて多数のユーザーにマルウェアを配布します 37。2025年のOSSRAレポートによると、調査対象のコードベースの81%に高リスクまたは重大な脆弱性が含まれており、OSSの利用がもたらすリスクの深刻さが浮き彫りになっています 77。

- 信頼性の問題: 2024年7月に発生したCrowdStrike社のソフトウェアアップデートに起因する大規模なシステム障害は、たとえ悪意がなくとも、単一のセキュリティベンダーへの依存が世界中の航空、金融、医療といった重要インフラを停止させうる、というサプライチェーンの脆弱性を露呈しました 78。

リスク管理の重要性

これらのリスクに対応するため、ソフトウェア部品表(SBOM: Software Bill of Materials)の導入が急務となっています。SBOMは、ソフトウェアを構成する全てのコンポーネント(OSSライブラリなど)をリスト化するものであり、これにより、特定のコンポーネントに脆弱性が発見された際に、影響範囲を迅速に特定し、対処することが可能になります。米国政府は、政府機関に納入されるソフトウェアに対してSBOMの提出を義務付けるなど、サプライチェーンの透明性確保に向けた動きを主導しています 54。

5.2. バリューチェーン分析

サイバーセキュリティ業界の価値創出プロセスは、以下の主要な活動から構成されます。各段階で創出される付加価値と、主要プレイヤーの強みを分析します。

[図表: サイバーセキュリティ業界のバリューチェーン]

研究開発 (R&D) → 製品開発 → マーケティング&セールス → 導入・実装 → 運用・保守・サポート

研究開発 (R&D)

- 活動内容: 新たな脅威の分析、脆弱性の発見、次世代の防御技術(AI、PQCなど)の研究、脅威インテリジェンスの収集・分析。

- 付加価値: この段階での価値の源泉は、他社に先駆けて未知の脅威を検知・防御する能力です。質の高い脅威インテリジェンスは、製品の有効性を直接左右し、強力な競争優位性の源泉となります 79。

- 主要プレイヤーの強み: CrowdStrikeやPalo Alto Networksのようなリーディングカンパニーは、世界中の顧客から収集した膨大な脅威データを活用し、高度な脅威インテリジェンスを生成しています。また、優秀なホワイトハッカーやリサーチャーのチームを擁し、最先端の研究を行っています。

製品開発

- 活動内容: R&Dの成果を基に、具体的なハードウェア、ソフトウェア、クラウドサービスを設計・開発・テストする。

- 付加価値: 信頼性が高く、スケーラブルで、使いやすい製品を市場に投入すること。近年では、単一の機能を提供する「ポイントソリューション」ではなく、複数の機能を統合した「プラットフォーム」として提供することで、顧客の運用負荷を軽減し、付加価値を高める戦略が主流です。

- 主要プレイヤーの強み: Fortinetは、自社開発のASIC(特定用途向け集積回路)により、高性能なハードウェアアプライアンスをコスト効率よく提供することに強みを持っています。

マーケティング&セールス

- 活動内容: ブランド認知度の向上、リードの創出、顧客への提案、契約締結。

- 付加価値: 顧客の課題を正確に理解し、最適なソリューションを提案する能力。特に、経営層に対してセキュリティ投資のビジネス価値を訴求する能力が重要になっています。

- 主要プレイヤーの強み: 大手ベンダーは、グローバルな販売網と、広範な顧客リーチを持つチャネルパートナー(代理店、MSSP)との強力な関係を構築しており、これが新規参入者に対する高い障壁となっています。

導入・実装

- 活動内容: 顧客環境への製品の導入、設定、既存システムとの統合。

- 付加価値: 複雑な顧客環境においても、製品の価値を最大限に引き出すための専門的なインテグレーション能力。

- 主要プレイヤーの強み: AccentureやDeloitteといった大手システムインテグレーターや、専門のコンサルティングファームがこの領域で重要な役割を担っています。

運用・保守・サポート

- 活動内容: 24時間365日の監視、脅威検知・分析、インシデント対応、定期的なアップデート、顧客からの問い合わせ対応。

- 付加価値: 顧客のセキュリティチームの延長として機能し、日々の運用負荷を軽減すること。インシデント発生時に迅速かつ的確に対応し、事業への影響を最小限に抑える能力。

- 利益率の源泉: この段階は、従来の「売り切り型」の製品販売から、継続的な収益を生み出す「リカーリングレベニュー(継続収益)」モデルへの転換を象徴しています。特に、MDR(Managed Detection and Response)やMSSP(Managed Security Service Provider)といったマネージドサービスは、深刻な人材不足を背景に需要が急増しており、業界で最も利益率の高いセグメントの一つとなっています。サブスクリプションベースのサービスは、安定した収益基盤を企業にもたらし、高い企業価値評価に繋がっています。

キー・ファインディングス

- サプライチェーンは「アキレス腱」: サイバーセキュリティ製品のサプライチェーンは、地政学的リスクと脆弱性混入のリスクを内包しており、業界全体の信頼性を揺るがしかねない構造的な脆弱性となっています。SBOMなどによる透明性の確保が急務です。

- 価値の源泉は「インテリジェンス」と「サービス」へ: 競争優位の源泉は、単なる製品機能から、独自の脅威インテリジェンスと、顧客の運用を代行するマネージドサービスへとシフトしています。

- リカーリングレベニューが収益性の鍵: 業界のビジネスモデルは、ハードウェアやソフトウェアのライセンス販売から、サブスクリプションやサービス利用料といった継続的な収益モデルへと完全に移行しています。このモデルが、高い利益率と安定した成長を実現する鍵となります。

第6章: 競合環境分析 (Competitive Landscape Analysis)

サイバーセキュリティ市場は、多数のプレイヤーが激しい競争を繰り広げるダイナミックな市場です。本章では、ポーターのFive Forces分析を用いて業界の収益性に影響を与える構造的な要因を分析し、主要な競合企業のプロファイリングを通じて、競争の力学を明らかにします。

6.1. ポーターのFive Forces分析

業界内の競合の激しさ (Intensity of Rivalry) – 高い

- 主要プレイヤー: 市場は、Palo Alto Networks、Fortinet、CrowdStrikeといった専業大手、そしてMicrosoft、Ciscoといった総合IT大手によってリードされています 23。これらの企業は、広範な製品ポートフォリオ、強力なブランド、潤沢な研究開発費を武器に、激しいシェア争いを展開しています。

- 競争の軸: 競争は、製品の性能や機能だけでなく、複数のセキュリティ機能を統合した「プラットフォーム化」へとシフトしています。各社は、顧客を自社のエコシステムに囲い込むためのプラットフォーム戦略を推進しており、これが競争をさらに激化させています 81。

- 価格競争: SMB市場やコモディティ化した領域(例: 基本的なアンチウイルス)では価格競争が見られますが、大企業向けの高度なソリューション市場では、性能や統合性、サポート体制が価格以上に重視されるため、価格競争の圧力は比較的緩やかです。

新規参入の脅威 (Threat of New Entrants) – 中程度

- 参入障壁: サイバーセキュリティ市場への新規参入障壁は、領域によって異なりますが、全体としては比較的高くなっています。

- 技術的専門性: 高度な脅威を分析・防御するための深い技術的知見と、優秀なセキュリティ人材の確保が不可欠です。

- ブランド認知と信頼: 顧客は、自社の重要な資産を保護する上で、実績と信頼のあるベンダーを好む傾向が強く、新規参入者が信頼を勝ち取るには時間がかかります。

- 顧客基盤とデータ: 脅威インテリジェンスの質は、分析対象となるデータの量と多様性に大きく依存します。既に大規模な顧客基盤を持つ既存大手は、この「データ・ネットワーク効果」により、新規参入者に対して本質的な優位性を持っています 45。

- 販売チャネル: 既存大手は、世界中に広がる代理店やMSSPとの強力なパートナーエコシステムを構築しており、新規参入者が同等の販売網を構築するのは容易ではありません。

- 異業種からの参入: 最も大きな脅威は、異業種、特に大手クラウドプロバイダー(Microsoft、AWS、Google Cloud)からの参入です。彼らは、自社のクラウドプラットフォームにセキュリティ機能をネイティブに統合することで、既存のセキュリティベンダーを脅かす存在となっています。Microsoftは、OS(Windows)とクラウド(Azure)の両方で圧倒的なシェアを持ち、これらを活用した統合セキュリティソリューション(Microsoft Defenderなど)で急速に市場シェアを拡大しています 82。

代替品の脅威 (Threat of Substitutes) – 低い

- 代替策: サイバーセキュリティ・テクノロジーの直接的な代替品は限定的です。考えられる代替策としては、以下のようなものが挙げられます。

- サイバー保険: インシデント発生後の金銭的損害を補償するものであり、攻撃を防ぐ技術の代替にはなりません。むしろ、保険会社が加入条件として高度なセキュリティ対策を要求するため、市場を補完する役割を果たしています 2。

- 従業員教育: フィッシング対策など、人的な脆弱性を低減する上で重要ですが、技術的な脆弱性や高度な攻撃を防ぐことはできません。AIによる攻撃の巧妙化により、その有効性には限界が見え始めています 40。

- 物理セキュリティ: データセンターへの物理的な侵入を防ぐ上で重要ですが、ネットワーク経由の攻撃には無力です。

- 結論: これらの代替策は、テクノロジーを補完するものであっても、代替するものではなく、代替品の脅威は低いと評価できます。

買い手の交渉力 (Bargaining Power of Buyers) – 中程度

- 大企業: 多数のベンダーから比較検討が可能であり、購入規模も大きいため、価格やサービス条件に対して強い交渉力を持ちます。また、特定のベンダーにロックインされることを避けるため、マルチベンダー戦略を採用する企業も多く、これが買い手の交渉力を高めています。

- 中小企業 (SMB): 個々のSMBの交渉力は弱いですが、市場全体としては価格感度が高く、コストパフォーマンスに優れたソリューションを求める傾向が強いです。MDR/MSSPのようなサービスプロバイダーがSMBに代わってベンダーと交渉する場合、その交渉力は大きくなります。

- スイッチングコスト: 前述の通り、スイッチングコストは比較的高く、これが買い手の交渉力をある程度抑制する要因となっています 74。

売り手の交渉力 (Bargaining Power of Suppliers) – 高い

- 主要な供給者: この業界における最も重要な「供給者」は、高度なスキルを持つサイバーセキュリティ人材です。

- 交渉力: 深刻な人材不足により、優秀なセキュリティエンジニア、アナリスト、研究者の需要は供給をはるかに上回っており、彼らは極めて強い交渉力を持ちます 7。これが業界全体の人件費を高騰させ、企業の利益率を圧迫する要因となっています。

- その他: 特定の半導体チップなど、供給源が限られるハードウェアコンポーネントのサプライヤーも、一定の交渉力を持つ場合があります。

6.2. 競合企業のプロファイリング

市場をリードする主要な競合企業3社を抽出し、その戦略と財務状況を詳細に分析します。

Palo Alto Networks (PANW)

- 財務状況 (FY2024):

- 売上: 80.3億ドル (前年比16%増) 81

- NGS (次世代セキュリティ) ARR: 42.2億ドル (前年比43%増) 81

- 従業員数: 16,068人 (2025年7月時点) 85

- 製品ポートフォリオ: ネットワークセキュリティ(次世代ファイアウォール)、クラウドセキュリティ(Prisma Cloud)、セキュリティオペレーション(Cortex XSIAM)の3つの主要プラットフォームを柱としています。特に、複数のセキュリティ機能を統合し、AIを活用してSOCの運用を自動化・効率化するXSIAMプラットフォームを戦略の中核に据えています 81。

- 戦略: 「プラットフォーム化(Platformization)」戦略を強力に推進。顧客に複数の製品を導入してもらうことで、一社あたりの売上を最大化し、顧客を自社エコシステムに囲い込むことを目指しています。積極的なM&Aを通じて、IDセキュリティ(CyberArk買収合意)など、新たな領域へもポートフォリオを拡大しています 81。

- 市場でのポジショニング: ネットワークセキュリティ市場のリーダーとしての地位を確立しつつ、クラウドセキュリティとXDR/XSIAM市場でもリーダーシップを狙う、業界のトッププレイヤーです。Gartner Magic QuadrantのEndpoint Protection Platformsでも「リーダー」に位置付けられています 88。

Fortinet (FTNT)

- 財務状況 (FY2024):

- 売上: 59.6億ドル (前年比12%増) 89

- 純利益: 17.5億ドル 89

- 従業員数: 14,138人 (2024年12月時点) 90

- 製品ポートフォリオ: 主力の次世代ファイアウォール「FortiGate」を中心に、SD-WAN、SASE、エンドポイントセキュリティ、OTセキュリティなど、広範な製品群を「セキュリティファブリック」という統合アーキテクチャの下で提供しています。

- 戦略: 自社開発のASIC(特定用途向け集積回路)による高いコストパフォーマンスと性能を武器に、特にSMBから大企業まで幅広い顧客層にアプローチしています。ネットワークとセキュリティを統合した「セキュアネットワーキング」の概念を提唱し、SASEやゼロトラストといったトレンドにも対応しています。Gartner Magic QuadrantのSD-WANでは「リーダー」と評価されています 92。

- 市場でのポジショニング: ネットワークセキュリティ市場における強力なプレイヤーであり、特に価格性能比を重視する顧客層に強みを持っています。幅広い製品ポートフォリオによるクロスセル戦略が成長を支えています。

CrowdStrike (CRWD)

- 財務状況 (FY2025):

- 売上: 39.5億ドル (前年比29%増) 93

- ARR (年間経常収益): 42.4億ドル (前年比23%増) 93

- 従業員数: 10,118人 (2025年1月時点) 95

- 製品ポートフォリオ: クラウドネイティブなエンドポイント保護プラットフォーム「Falcon」を中核とし、脅威インテリジェンス、ID保護、クラウドセキュリティ(CNAPP)、次世代SIEMなど、多岐にわたるモジュールを提供しています。

- 戦略: 単一の軽量なエージェントとクラウドベースのアーキテクチャを特徴とし、導入・運用の容易さを強みとしています。世界中のエンドポイントから収集される膨大なデータ(1日1兆件以上)をAIで分析し、未知の脅威を検知・防御する「データ・ネットワーク効果」が競争優位性の源泉です 45。生成AIアシスタント「Charlotte AI」を導入し、SOCの運用効率化を推進しています 97。

- 市場でのポジショニング: エンドポイントセキュリティ(EDR/EPP)市場のディスラプターとして登場し、現在ではリーダーの地位を確立しています。Gartner Magic Quadrant for Endpoint Protection Platformsでは、5年連続で「リーダー」に位置付けられ、「実行能力」と「ビジョンの完全性」の両方で最高評価を獲得しています 73。2030年までにARR 200億ドルという野心的な目標を掲げています 97。

キー・ファインディングス

- 業界は「プラットフォーム間競争」の時代へ: 競争の主戦場は、個別の製品機能から、いかに多くのセキュリティ機能をシームレスに統合したプラットフォームを提供できるか、という点に移っています。

- クラウド大手が最大の脅威: Microsoftのようなクラウドプラットフォーム事業者は、自社のインフラとOSのシェアを武器に、セキュリティ市場における既存の力学を塗り替える可能性を秘めています。

- 人材が最大のボトルネック: 業界の収益性を規定する最も重要な要因は、顧客ではなく「供給者」、すなわち高度なスキルを持つセキュリティ人材の確保です。この人材獲得競争が、企業の成長と利益率を左右します。

第7章: 内部環境分析 (Internal Environment Analysis)

サイバーセキュリティ業界で持続的な競争優位性を築くためには、企業がどのような経営資源(リソース)と組織能力(ケイパビリティ)を保有し、それらが競合に対してどれだけ優位性を持つかを分析することが重要です。本章では、VRIO分析と人材動向分析を通じて、業界の成功要因を深掘りします。

7.1. VRIO分析

VRIOフレームワークは、企業の持つリソースやケイパビリティが、経済的価値(Value)、希少性(Rarity)、模倣困難性(Imitability)、そしてそれを活用する組織(Organization)の観点から、持続的な競争優位性の源泉となりうるかを評価する手法です。

| 経営資源 / 組織能力 | 経済的価値 (Value) | 希少性 (Rarity) | 模倣困難性 (Imitability) | 組織 (Organization) | 競争上の意味合い |

|---|---|---|---|---|---|

| 脅威インテリジェンスの質と量 | Yes | Yes | Yes | Yes | 持続的な競争優位性 |

| 優秀な人材(リサーチャー、エンジニア) | Yes | Yes | Yes | Yes | 持続的な競争優位性 |

| 強力なブランドと信頼性 | Yes | Yes | Yes | Yes | 持続的な競争優位性 |

| グローバルな販売・サポート体制 | Yes | Yes | No | Yes | 一時的な競争優位性 |

| 大規模な顧客基盤 | Yes | Yes | No | Yes | 一時的な競争優位性 |

| 特許技術 | Yes | Yes | No | Yes | 一時的な競争優位性 |

持続的な競争優位性の源泉

- 脅威インテリジェンスの質と量:

- 分析: これが現代のサイバーセキュリティ業界における最も重要な競争優位の源泉です。AIを活用した予防的セキュリティが主流となる中、AIモデルの精度は学習データの量と質に直結します 43。CrowdStrikeのように、世界中の数百万のエンドポイントから1日1兆件を超えるイベントデータを収集・分析できるプラットフォームは、他社が容易に模倣できない強力な「データ・ネットワーク効果」を享受します 45。より多くの顧客がプラットフォームを利用するほど、より多くのデータが集まり、AIはより賢くなり、製品の防御能力が向上し、さらに多くの顧客を惹きつけるという好循環が生まれます。これは極めて希少かつ模倣困難なリソースです。

- 優秀な人材(ホワイトハッカー、リサーチャー、AIエンジニア):

- 分析: 深刻な人材不足の中、世界トップクラスの脅威リサーチャーやAI専門家を惹きつけ、維持する能力は、持続的な競争優位に直結します。彼らの知見は、新たな攻撃手法の解明や、次世代の防御アルゴリズムの開発に不可欠です。このような人材は極めて希少であり、彼らが活躍できる研究開発文化や報酬体系を構築・維持することは、単なる資金力だけでは模倣困難です。

- 強力なブランドと信頼性:

- 分析: 企業は、自社の最も重要なデジタル資産の保護を外部ベンダーに委託します。そのため、ベンダーの信頼性や実績は極めて重要な選定基準となります。Gartnerなどの第三者機関から「リーダー」として評価され、長年にわたって築き上げられたブランドイメージと顧客からの信頼は、希少であり、広告宣伝などで短期間に模倣することは困難です。

一時的な競争優位性の源泉

- グローバルな販売・サポート体制: 広範なチャネルパートナー網や24時間365日対応のサポート体制は、顧客獲得と維持に不可欠であり、価値と希少性を持ちます。しかし、十分な資金力があれば、時間をかけて構築することは可能であり、模倣困難性は比較的低いと言えます。

- 大規模な顧客基盤: 顧客基盤そのものは、クロスセルやアップセルの機会を提供し、安定した収益を生み出す価値あるリソースです。しかし、優れた製品やサービスが登場すれば、スイッチングコストを乗り越えて顧客が流出する可能性は常に存在します。

- 特許技術: 特定のアルゴリズムや実装に関する特許は、一時的に競合の模倣を防ぐことができます。しかし、技術の進化が速いこの業界では、特許が陳腐化したり、代替技術が登場したりするリスクがあり、特許だけで持続的な優位性を保つことは困難です。

7.2. 人材動向分析

業界の成長を支え、同時に制約ともなっている「人材」について、その需給と生産性を分析します。

賃金相場とトレンド

サイバーセキュリティ専門家の賃金は、深刻な需要過多を反映して高騰を続けています。

- 米国の賃金水準(2024-2025年):

- 情報セキュリティアナリスト: 年間給与の中央値は124,910ドル 59。経験レベルに応じて、エントリーレベルで約70,000ドルから、経験豊富になると125,000ドル以上に達します 98。

- サイバーセキュリティエンジニア: 経験に応じて118,500ドルから190,750ドルの範囲 100。

- セキュリティアーキテクト: 138,250ドルから176,000ドルの範囲 100。

- 給与を押し上げるスキル: クラウドセキュリティ(AWS, Azure)、AI/ML、Splunkなどの特定ツールのスキル、そしてCISSPやCCSPといった専門資格は、より高い給与に繋がる傾向があります 101。

- トレンド: 賃金は今後も上昇傾向が続くと予測されます。人材不足が解消される見込みは当面なく、企業間の人材獲得競争はさらに激化するでしょう。

人材の需要動向

- 需要の高いスキルセット:

- クラウドセキュリティ: クラウド移行の加速に伴い、AWS、Azure、GCP環境のセキュリティを設計・運用できる専門家の需要が最も高いです 102。

- AI/MLセキュリティ: AIを活用した脅威検知システムの開発・運用スキル、およびAIシステム自体の脆弱性を評価・防御するスキルへの需要が急増しています 102。

- IDセキュリティ: ゼロトラスト・アーキテクチャの中核となるIDおよびアクセス管理(IAM)に関する専門知識は、引き続き高い需要があります 102。

- 脅威ハンティングとインシデント対応: 侵入を前提とし、ネットワーク内に潜む脅威をプロアクティブに発見・対処するスキルも極めて重要です。

- 人材不足の影響: 世界のサイバーセキュリティ人材の不足数は、2025年時点で480万人に達すると推定されています 7。このギャップは、企業の防御能力を直接的に低下させ、セキュリティ侵害のリスクを高めます。人材不足が深刻な組織は、そうでない組織に比べてデータ侵害による平均コストが176万ドルも高くなるという調査結果もあり、人材不足が経営に与えるインパクトは甚大です 7。

労働生産性

労働生産性を測る指標の一つとして、「従業員一人当たりの売上高(Revenue per Employee)」を分析します。これは、企業が人的資本をいかに効率的に収益に転換しているかを示します。

- 業界比較: SaaS業界全体の従業員一人当たり年間経常収益(ARR per Employee)の中央値は、2025年時点で約129,724ドルです 103。

- 主要企業(FY2025)の分析:

- Palo Alto Networks: 売上92.2億ドル / 従業員16,068人 ≈ 573,905ドル 87

- Fortinet (FY2024): 売上59.6億ドル / 従業員14,138人 ≈ 421,560ドル 89

- CrowdStrike: 売上39.5億ドル / 従業員10,118人 ≈ 390,492ドル 93

- 考察: 主要なサイバーセキュリティ企業は、SaaS業界の平均を大幅に上回る高い労働生産性を示しています。これは、スケーラブルなソフトウェア/クラウドプラットフォームを基盤とするビジネスモデルの効率性の高さを反映しています。今後、AIや自動化技術の導入がさらに進むことで、人間のアナリストが行っていた定型的な作業が自動化され、労働生産性はさらに向上する可能性があります。これにより、限られた人材をより戦略的な業務に集中させることが可能となり、人材不足の影響を緩和し、企業の収益性を高めることに繋がります。

キー・ファインディングス

- データと人材が王様: 持続的な競争優位性は、模倣困難な「脅威インテリジェンスデータ」と「トップクラスの人材」という2つのリソースによってもたらされます。これらを確保・維持する能力が、長期的な勝者を決定づけます。

- 人材不足がビジネスモデルを規定: 深刻な人材不足と人件費の高騰は、企業が自前でセキュリティを運用することを困難にしています。これが、AIによる自動化と、MDRのようなアウトソーシングサービスへの需要を構造的に生み出しています。

- 高い労働生産性: リーディングカンパニーは、スケーラブルなプラットフォームビジネスにより、SaaS業界平均を大きく上回る高い労働生産性を実現しています。AIの活用は、この生産性をさらに向上させるポテンシャルを秘めています。

第8章: AIのインパクト (Impact of Artificial Intelligence)

人工知能(AI)、特に生成AIは、サイバーセキュリティの攻防両面に革命的な変化をもたらし、業界構造そのものを再定義する最も重要な技術トレンドです。

8.1. 攻防におけるAIの役割

防御側: AIによる防御の高度化と自動化

AIは、人間の能力を拡張し、増え続ける脅威に大規模かつ迅速に対応するための不可欠なツールとなっています。

- 脅威検知の精度と速度の向上: 機械学習(ML)アルゴリズムは、エンドポイント、ネットワーク、クラウドから収集される膨大な量のデータから、人間では見逃してしまうような異常なパターンや未知の攻撃の兆候をリアルタイムで識別します 44。これにより、ゼロデイ攻撃や高度なマルウェアに対する検知精度と対応速度が飛躍的に向上します。

- インシデント対応の自動化 (SOAR): AIは、セキュリティオペレーションセンター(SOC)のワークフローを劇的に効率化します。セキュリティ情報・イベント管理(SIEM)が検知したアラートに対し、AIを搭載したSOAR(Security Orchestration, Automation, and Response)プラットフォームが、脅威情報の収集、リスク評価、影響範囲の特定、そして脅威の封じ込めといった一連の対応プロセスを自動で実行します 19。これにより、アナリストは大量のアラート処理から解放され、より高度な分析や戦略的な業務に集中できるようになります。

- 予防的セキュリティの実現: 最も大きな変革は、AIがもたらす予測能力です 107。過去の攻撃データやグローバルな脅威インテリジェンスを学習したAIモデルは、次にどのような攻撃が、どこを標的として行われる可能性が高いかを予測します。これにより、脆弱な箇所を事前に修正したり、特定の攻撃パターンに対する防御ルールを自動で適用したりするなど、攻撃を未然に防ぐ「予防的(Preemptive)」なセキュリティが実現可能になります 3。

攻撃側: AIの悪用による脅威の増大

防御側がAIを活用するのと同様に、攻撃者もまたAIを強力な武器として悪用し、攻撃の巧妙さ、規模、速度を増大させています。

- 高度なソーシャルエンジニアリング: 生成AIは、標的のSNS投稿や職務経歴などを学習し、極めて自然で説得力のあるフィッシングメールやビジネスメール詐欺(BEC)の文面を自動生成します 41。これにより、攻撃の成功率が劇的に向上しています。

- ディープフェイクによるなりすまし: AIを用いて経営幹部や取引先の声や映像を偽造する「ディープフェイク」は、送金詐欺や認証システムの突破に悪用される現実的な脅威となっています 41。

- 自動化された脆弱性スキャンと適応型マルウェア: AIは、ネットワークやアプリケーションの未知の脆弱性を自律的に探索し、発見した脆弱性を突くためのエクスプロイトコードを自動生成することが可能です。また、防御システムを検知すると、自身のコードを書き換えて検知を回避する「適応型マルウェア」の開発にも利用される可能性があります。

8.2. 業界構造への影響

AIの台頭は、サイバーセキュリティ業界の競争環境、求められる人材、そして市場の力学を根本から変えつつあります。

競争優位性の源泉の変化

AI時代において、企業の競争優位性は、もはや個別の製品機能の優劣だけでは決まりません。最も重要な競争資源は、AIモデルの学習に不可欠な高品質かつ大規模な脅威データです。世界中の多様な環境からリアルタイムで脅威データを収集し、それを分析してAIモデルを継続的に改善できるプラットフォームを持つ企業が、他社を圧倒する防御能力を持つことになります。この「データ・ネットワーク効果」は、新規参入者にとって極めて高い参入障壁となり、市場はデータプラットフォームを持つ少数の大手ベンダーへと集約されていく可能性があります。

求められるスキルセットの変化

AIによる自動化は、セキュリティ人材の役割を大きく変えます。従来のアナリストが行っていた、大量のアラートを手作業でトリアージし、既知の脅威を調査するといった定型的な業務は、AIに代替されていきます。これからのセキュリティ専門家には、AIが出力した分析結果を解釈し、戦略的な意思決定を下す能力、AIモデルを開発・チューニングするデータサイエンスのスキル、そしてAIでは対応できない未知の脅威をプロアクティブに探索する「脅威ハンティング」の能力などが求められるようになります。単純作業から、より高度で創造的な業務へのシフトが起こります。

AIネイティブ・スタートアップによるディスラプションの可能性

既存の大手企業が自社の製品にAI機能を「追加」する形で対応しているのに対し、創業当初からAIをビジネスの中核に据えた「AIネイティブ」なスタートアップが次々と登場しています 107。これらのスタートアップは、レガシーなシステムに縛られることなく、最新のAIアーキテクチャを前提とした革新的なサービス(例: AIシステムの脆弱性を診断するサービス、自律的なAIエージェントによるセキュリティ運用)を開発しています 107。彼らは、特定のニッチな領域で既存の市場を破壊(ディスラプト)し、新たな市場を創造するポテンシャルを秘めており、大手企業によるM&Aの活発なターゲットともなっています。

キー・ファインディングス

- AIは攻防の「ゲームチェンジャー」: AIは、防御側には自動化と予測能力を、攻撃側には巧妙化と規模の拡大をもたらし、サイバーセキュリティの攻防を新たな次元へと引き上げています。

- 競争のルールは「データ」が支配: AI時代における競争優位の源泉は、製品機能から、AIモデルを強化する大規模な脅威データへと完全に移行します。データプラットフォームの構築が、企業の生死を分ける戦略的要衝となります。

- 人材と市場の構造変革: AIは、セキュリティ人材に求められるスキルを高度化させると同時に、AIネイティブなスタートアップが既存の市場秩序を破壊する可能性を秘めており、業界全体の構造変革を促す触媒として機能します。

第9章: 戦略的示唆と提言 (Strategic Implications & Recommendations)

これまでの市場分析、トレンド予測、競合環境評価を総合し、サイバーセキュリティ市場で持続的な成功を収めるための戦略的な方向性と、具体的なアクションプランを提言します。

9.1. 成功のための重要成功要因 (Critical Success Factors – CSFs)

これまでの分析から、今後サイバーセキュリティ業界で勝ち抜くために不可欠な要因は、以下の5つに集約されます。

- AI/MLを中核としたデータプラットフォームの構築: 競争優位の源泉がAIモデルの精度にシフトする中、多様なソース(エンドポイント、クラウド、ネットワーク等)から大規模な脅威データを収集・分析し、AIモデルを継続的に強化できる統合データプラットフォームの保有が必須です。これは「データ・ネットワーク効果」を生み出し、模倣困難な参入障壁となります。

- プラットフォーム化とエコシステムの推進: 顧客は、多数の単機能製品(ポイントソリューション)が乱立することによる運用の複雑化とコスト増に疲弊しています。ネットワーク、クラウド、エンドポイントを横断してシームレスに連携する統合プラットフォームを提供し、APIを通じてサードパーティ製品とも連携できるオープンなエコシステムを構築する能力が求められます。

- SMB市場に最適化された提供モデルの確立: 急成長するSMB市場の攻略には、大企業向けとは異なるアプローチが必要です。「低コスト」「導入・運用の容易さ」「オールインワン」を特徴とするクラウドベースのソリューションと、専門人材の不足を補うMDR(Managed Detection and Response)のような成果ベースのマネージドサービスを組み合わせた提供モデルが成功の鍵です。

- 強力なチャネルパートナー戦略: 特にSMB市場やグローバル市場へのリーチを拡大するためには、地域ごとの顧客基盤と信頼を持つMSSP(Managed Security Service Provider)や付加価値再販業者(VAR)との強力なパートナーシップが不可欠です。パートナーが容易にサービスを提供・管理できるプログラムの整備が重要となります。

- ビジネス価値を訴求する経営層へのアプローチ: セキュリティ投資の意思決定が経営層へとシフトする中、技術的な優位性だけでなく、「事業リスクの低減」「コンプライアンス遵守」「安全なDXの実現」といったビジネス上の価値を定量的に示し、経営者の言葉でコミュニケーションする能力が不可欠です。

9.2. 事業機会の特定と評価

上記のCSFと強み(技術力、ブランド、顧客基盤)を照らし合わせ、最も魅力的で勝算の高い事業機会を3つ特定しました。

[図表: 事業機会の評価マトリクス]

| 事業機会 | 市場成長性 | 競合の激しさ | 強みとの適合性 | 総合評価 |

|---|---|---|---|---|

| 1. AIドリブン・クラウドセキュリティ | 高 | 高 | 高 | ★★★★★ |

| 2. SMB向けMDRサービス | 高 | 中 | 中 | ★★★★☆ |

| 3. OTセキュリティ | 高 | 低 | 中 | ★★★★☆ |

機会1: AIドリブン・クラウドセキュリティ

- 魅力: クラウドセキュリティは市場で最も高い成長率を誇るセグメントです 1。特に、AIを活用してクラウド環境の設定ミスを自動検知・修正するCNAPP(Cloud Native Application Protection Platform)やAI-SPM(AI Security Posture Management)は、予防的セキュリティへのシフトという大きなトレンドと合致しており、極めて高い需要が見込まれます。

- 参入戦略: 自社の持つAI技術とクラウドインフラの知見を活かし、自社開発(Build)を主軸とします。ただし、市場投入までの時間を短縮するため、特定の技術(例: データセキュリティ態勢管理)に強みを持つAIネイティブなスタートアップの買収(Buy)も積極的に検討すべきです 108。

機会2: SMB向けMDRサービス

- 魅力: SMB市場は高い成長が見込まれる一方、深刻な人材不足により、高度なセキュリティ運用をアウトソースしたいというニーズが爆発的に高まっています 9。MDRサービスは、この巨大なアンメットニーズに応えるものであり、リカーリングレベニューによる安定した収益基盤を構築できます。

- 参入戦略: サービス提供の核となる検知・対応プラットフォームは自社開発(Build)し、技術力を示すべきです。しかし、広範なSMB顧客へのリーチと、地域に密着したサポートを提供するためには、既存のSMB顧客基盤を持つ全国のMSSPやITサービスプロバイダーとの提携(Partner)が不可欠です。彼らを販売・一次サポートのチャネルとして活用するパートナープログラムを構築します。

機会3: OT(Operational Technology)セキュリティ

- 魅力: 製造業や重要インフラのDXに伴い、これまで未開拓であったOT環境のセキュリティ市場が急速に立ち上がりつつあります 27。この市場は専門性が高く、ITセキュリティの既存大手もまだ確固たる地位を築けていないため、新規参入の余地が大きいブルーオーシャン領域です。

- 参入戦略: OT環境はITとは異なる独自のプロトコルや制約を持つため、ゼロからの自社開発は時間がかかります。まずは、DragosやClarotyといった、既に市場で評価を確立しているOTセキュリティ専門のスタートアップを買収(Buy)または資本提携(Partner)し、彼らの技術と知見を獲得することが最も効率的です。その後、プラットフォームへと技術を統合していくアプローチを推奨します 110。

9.3. 具体的な提言

上記の事業機会を成功裏に実現するため、以下の短期・中期・長期的なアクションプランを提言します。

短期(~1年): 基盤構築と市場への足掛かり

- 専任事業部門の設立: 上記3つの戦略領域を統括する、独立した意思決定権限を持つサイバーセキュリティ事業部門を設立します。

- M&Aおよび提携候補のリストアップと交渉開始: OTセキュリティおよびクラウドセキュリティ領域における、技術的に優れたスタートアップのデューデリジェンスを開始します。同時に、SMB市場に強みを持つ主要MSSPとの提携交渉に着手します。

- クラウドセキュリティ(CNAPP)のプロトタイプ開発: 既存AI/クラウド技術を応用し、主要なパブリッククラウド(AWS, Azure, GCP)に対応したCNAPPのプロトタイプ開発に直ちに着手します。

中期(1~3年): 事業の本格展開とプラットフォーム統合

- M&Aの実行とPMI(Post Merger Integration): 買収した企業の技術と人材を、事業部門へ円滑に統合します。

- MDRサービスの市場投入: 自社開発したXDRプラットフォームを基盤とし、提携MSSPを通じてSMB向けMDRサービスの提供を開始します。パートナー向けのトレーニングと認定制度を確立します。

- 統合セキュリティプラットフォームの発表: 買収した技術と自社開発のソリューションを統合し、クラウドからOT、エンドポイントまでをカバーする単一のプラットフォームとして市場に発表します。Gartner等のアナリストとの関係を構築し、市場での認知度を高めます。

長期(3年~): リーダーシップの確立と次世代への投資

- グローバル展開の加速: パートナー網を海外にも拡大し、特に成長著しいアジア太平洋市場でのシェア獲得を目指します。

- エコシステムの拡充: サードパーティ開発者がプラットフォーム上でアプリケーションを開発できるマーケットプレイスを立ち上げ、プラットフォームの価値をさらに高めます。

- 次世代技術への投資: 耐量子コンピュータ暗号(PQC)や、AIによる完全自律型のSOC(Autonomous SOC)といった、未来のセキュリティパラダイムを定義する研究開発へ継続的に投資し、長期的な技術的優位性を確保します。

潜在的なリスクと対応策

- リスク1: 人材獲得競争の激化: 優秀なセキュリティ人材の獲得は極めて困難です。

- 対応策: 競争力のある報酬パッケージに加え、業界トップクラスの研究者が魅力に感じるような研究開発環境と文化を醸成します。また、戦略的買収は、技術だけでなく優秀な人材チームを獲得する有効な手段です。

- リスク2: プラットフォーム統合の失敗: 複数の技術(自社開発+買収)をシームレスな単一プラットフォームに統合することは技術的に非常に困難です。

- 対応策: 事業部門設立当初から、強力な権限を持つチーフアーキテクトを任命し、一貫した技術ビジョンに基づいた開発・統合プロセスを徹底します。

- リスク3: チャネルパートナーとの競合: MDRサービスを直接提供すると、チャネルパートナーであるMSSPと競合する可能性があります。

- 対応策: パートナーとの役割分担を明確にし、プラットフォームと高度な脅威インテリジェンスの提供に徹し、顧客への直接的なサービス提供はパートナーに委ねるという共存共栄モデルを構築します。

引用文献

- Cyber Security Market Size, Share | Industry Report, 2030 – Grand View Research, https://www.grandviewresearch.com/industry-analysis/cyber-security-market

- Cyber Security Market Size, Share, Trends & Industry Growth – Mordor Intelligence, https://www.mordorintelligence.com/industry-reports/cyber-security-market

- Gartner predicts preemptive cybersecurity to dominate by 2030 – Inshorts, https://inshorts.com/en/news/gartner-predicts-preemptive-cybersecurity-to-dominate-by-2030-1758780978015

- Gartner forecasts preemptive cybersecurity to dominate IT security spending by 2030, https://networkingplus.co.uk/news-details?itemid=8151&post=gartner-forecasts-preemptive-cybersecurity-to-dominate-it-security-spending-by-2030-829239

- Gartner Says That in the Age of GenAI, Preemptive Capabilities, Not Detection and Response, Are the Future of Cybersecurity – Business Wire, https://www.businesswire.com/news/home/20250919589679/en/Gartner-Says-That-in-the-Age-of-GenAI-Preemptive-Capabilities-Not-Detection-and-Response-Are-the-Future-of-Cybersecurity

- Gartner: Preemptive cybersecurity to dominate 50% of security spend by 2030, https://www.helpnetsecurity.com/2025/09/23/preemptive-cybersecurity-solutions-shift/

- Cybersecurity Skills Gap: 4.8M Roles Unfilled, Costs Surge – DeepStrike, https://deepstrike.io/blog/cybersecurity-skills-gap

- The Cybersecurity Skills Gap Is Costing Businesses in 2025 – ACI Learning, https://www.acilearning.com/blog/mind-the-gap-what-the-cybersecurity-and-it-skills-shortage-means-for-employers-in-2025/

- Cyber security for SMEs: How to reduce cyber risks now and beyond – Insights | Integrity360, https://insights.integrity360.com/cyber-security-for-smes-how-to-reduce-cyber-risks-in-2025-and-beyond

- 35 Alarming Small Business Cybersecurity Statistics for 2025 – StrongDM, https://www.strongdm.com/blog/small-business-cyber-security-statistics

- Global Cyber Security Market Size & Outlook, 2024-2030, https://www.grandviewresearch.com/horizon/outlook/cyber-security-market-size/global

- Cyber Security Market Trend, Share | CAGR of 15.5%, https://market.us/report/cyber-security-market/

- Cybersecurity Market Size, Share, Analysis | Global Report 2032 – Fortune Business Insights, https://www.fortunebusinessinsights.com/industry-reports/cyber-security-market-101165

- Healthcare Cyber Security Market: Global Industry Analysis and Forecast (2024-2030), https://www.maximizemarketresearch.com/market-report/global-healthcare-cyber-security-market/3374/

- Healthcare Cybersecurity Market Size, Share | Growth [2032] – Fortune Business Insights, https://www.fortunebusinessinsights.com/healthcare-cybersecurity-market-110389

- Top Cybersecurity Threats for Small Businesses in 2025 – CyberTalents, https://cybertalents.com/blog/top-cybersecurity-threats

- GDPR, CCPA, and the New Future of Data Privacy – Lumiverse Solutions Pvt. Ltd., https://lumiversesolutions.com/gdpr-ccpa-and-the-new-future-of-data-privacy/

- The Impact of GDPR, CCPA, and Other Data Laws on Cybersecurity Strategies, https://www.secopsolution.com/blog/the-impact-of-gdpr-ccpa-and-other-data-laws-on-cybersecurity-strategies

- 市場調査レポート: XDR市場- 世界の産業規模、シェア、動向、機会、予測セグメント:コンポーネント別、展開モデル別、企業規模別、業界別、地域別、競合予測&機会、2018年~2028年 – グローバルインフォメーション, https://www.gii.co.jp/report/tsci1377243-extended-detection-response-market-global-industry.html

- 世界のゼロトラスト アーキテクチャ市場調査、規模、シェアと予測 2036年 – Research Nester, https://www.researchnester.jp/industry-analysis/zero-trust-architecture-market/3037

- ゼロトラストの現状調査と 事例分析に関する 調査報告書 – 金融庁, https://www.fsa.go.jp/common/about/research/20210630/zerotrust.pdf

- SASEの世界市場:提供別、SD-WAN提供別、SSE提供別 – 予測(~2030年), https://www.gii.co.jp/report/mama1718907-secure-access-service-edge-sase-market-by-offering.html

- SASE市場が急成長=第1四半期、首位はZscaler|IT News – 「NEWSME」(ニュースミー), https://www.newsme.jp/itnews/sase-market-revenue-surges-in-q1-zscaler-takes-lead-2024-06/

- 2024年のSASEトレンド・トップ5 | Fortinet Blog, https://www.fortinet.com/jp/blog/business-and-technology/top-5-sase-trends-in-2024

- XDR(拡張型検知応答)の市場規模、2027年に23億5800万米ドル到達予測, https://air-next.com/news/xdr%EF%BC%88%E6%8B%A1%E5%BC%B5%E5%9E%8B%E6%A4%9C%E7%9F%A5%E5%BF%9C%E7%AD%94%EF%BC%89%E3%81%AE%E5%B8%82%E5%A0%B4%E8%A6%8F%E6%A8%A1%E3%80%812027%E5%B9%B4%E3%81%AB23%E5%84%845800%E4%B8%87%E7%B1%B3

- 存在感を増すXDRとは?導入すべき理由と始め方をまとめてみた | BLOG | サイバーリーズン, https://www.cybereason.co.jp/blog/xdr/7920/

- OT セキュリティ市場規模と 2032 年までの将来の範囲をレポート – Market Research Future, https://www.marketresearchfuture.com/ja/reports/reporting-ot-security-market-37968

- OT Security Market Share Analysis | 2025-2030 – Next Move Strategy Consulting, https://www.nextmsc.com/report/ot-security-market-ic3206

- Operational Technology Security Market Size Report, 2030 – Grand View Research, https://www.grandviewresearch.com/industry-analysis/operational-technology-security-market-report

- IoTセキュリティ市場規模、シェア、成長、トレンド分析, https://www.fortunebusinessinsights.com/jp/iot%EF%BC%88%E3%83%A2%E3%83%8E%E3%81%AE%E3%82%A4%E3%83%B3%E3%82%BF%E3%83%BC%E3%83%8D%E3%83%83%E3%83%88%EF%BC%89%E3%82%BB%E3%82%AD%E3%83%A5%E3%83%AA%E3%83%86%E3%82%A3%E5%B8%82%E5%A0%B4-103852

- 耐量子計算機暗号に関連する動向2025 : サイバーインテリジェンス – NEC, https://jpn.nec.com/cybersecurity/intelligence/250319/index.html

- 来たる量子時代に備える!耐量子計算機暗号の最新動向 | DATA INSIGHT | NTTデータ, https://www.nttdata.com/jp/ja/trends/data-insight/2025/0731/

- April 2025 – The Cyberthreat report – Trellix, https://www.trellix.com/advanced-research-center/threat-reports/april-2025/

- APTs Global Review 2022–2025: Trends, Regions & Forecast, https://bisi.org.uk/reports/apts-global-review-2022-2025-trends-regions-forecast

- APT and financial attacks on industrial organizations in Q2 2025 | Kaspersky ICS CERT, https://ics-cert.kaspersky.com/publications/reports/2025/09/04/apt-and-financial-attacks-on-industrial-organizations-in-q2-2025/

- ランサムウェア・アズ・ア・サービス (RaaS) キットが問題になる – Blog | Menlo Security, https://www.menlosecurity.com/ja-jp/blog/raas-kits-will-be-a-problem-in-2024

- サプライチェーン攻撃とは?特徴と対策、事例をわかりやすく解説 – NTTPCコミュニケーションズ, https://www.nttpc.co.jp/column/security/supply-chain-attack.html

- 【最新】サプライチェーン攻撃の事例7選!手口・対策も解説 – wiz LANSCOPE ブログ, https://www.lanscope.jp/blogs/cyber_attack_cp_blog/20250321_25713/

- 過去の事例から学ぶソフトウェアサプライチェーン攻撃 | Blue Planet-works|Blog, https://www.blueplanet-works.com/column/tech-note/supply-chain-attacks-exploiting-zeroday-vulnerabilities/

- Cybercrime Statistics: AI, Ransomware & $10.5T Costs in 2025 – DeepStrike, https://deepstrike.io/blog/cybercrime-statistics-2025

- www.crowdstrike.com, https://www.crowdstrike.com/en-us/cybersecurity-101/cyberattacks/ai-powered-cyberattacks/

- What Are AI-Enabled Cyberattacks? Why They’re… – Abnormal AI, https://abnormal.ai/glossary/ai-enabled-cyberattacks

- What is Cyber Threat Intelligence & Why It Matters? – Fortinet, https://www.fortinet.com/resources/cyberglossary/cyber-threat-intelligence

- What Is Generative AI in Cybersecurity? – Palo Alto Networks, https://www.paloaltonetworks.com/cyberpedia/generative-ai-in-cybersecurity

- Community Power: The CrowdStrike Security Cloud Network Effect – Black Hat, https://www.blackhat.com/sponsor-posts/07062021-community-power-the-crowdstrike-security-cloud-network-effect.html

- The Impact of GDPR and CCPA on Web Security Practices – PixelFreeStudio Blog, https://blog.pixelfreestudio.com/the-impact-of-gdpr-and-ccpa-on-web-security-practices/

- Cybersecurity and privacy | NIST, https://www.nist.gov/cybersecurity-and-privacy

- NIST Cybersecurity Framework: 2022-2024 Evolution & Impact – Cyber Citadel, https://cybercitadel.com/nist-cybersecurity-framework-evolution-and-impact-2022-2024/

- Japan’s Active Cyberdefense Law: A New Era in Cybersecurity Strategy | Tripwire, https://www.tripwire.com/state-of-security/japans-active-cyberdefense-law-new-era-cybersecurity-strategy

- Norms in New Technological Domains: What’s Next for Japan and the United States in Cyberspace – CSIS, https://www.csis.org/analysis/norms-new-technological-domains-whats-next-japan-and-united-states-cyberspace

- China Monthly Data Protection Update – September 2025 | Dacheng – JDSupra, https://www.jdsupra.com/legalnews/china-monthly-data-protection-update-3825687/

- Data protection laws in China, https://www.dlapiperdataprotection.com/index.html?c=CN

- Cybersecurity Incident Reporting in China – New Rules in Effect Nov 1, https://www.china-briefing.com/news/cybersecurity-incident-reporting-in-china-rules/

- Federal Cybersecurity Market, 2024-2028 – GovWin IQ, https://iq.govwin.com/neo/marketAnalysis/view/Federal-Cybersecurity-Market–2024-2028/65417?researchTypeId=2&researchMarket=

- Cybersecurity in Government Market Size, Share | Industry Trend & Forecast 2030, https://www.industryarc.com/Report/17947/cyber-security-market-in-government.html

- Cybercrime Statistics 2025: Global Trends and Key Data | BD Emerson, https://www.bdemerson.com/article/complete-cybercrime-statistics

- Cybercrime To Cost The World $10.5 Trillion Annually By 2025, https://cybersecurityventures.com/hackerpocalypse-cybercrime-report-2016/

- Cybersecurity Market Strategies – IDC Global, https://my.idc.com/getdoc.jsp?containerId=IDC_P47095

- Information Security Analysts : Occupational Outlook Handbook – Bureau of Labor Statistics, https://www.bls.gov/ooh/computer-and-information-technology/information-security-analysts.htm

- Cybersecurity Trends to Watch in 2025 – ISACA, https://www.isaca.org/resources/news-and-trends/industry-news/2025/cybersecurity-trends-to-watch-in-2025

- IDC Internet Data Center Market: Identifying Key Barriers to Industry Growth, https://www.openpr.com/news/3937186/idc-internet-data-center-market-identifying-key-barriers

- Top cybersecurity trends to watch in 2025 – JPMorgan Chase, https://www.jpmorganchase.com/about/technology/blog/top-cybersecurity-trends-to-watch-in-2025

- www.staxengineering.com, https://www.staxengineering.com/stax-hub/the-environmental-impact-of-data-centers/#:~:text=An%20average%20Google%20data%20center,40%25%20of%20their%20electricity%20usage.

- The environmental impact of data centers – STAX Engineering, https://www.staxengineering.com/stax-hub/the-environmental-impact-of-data-centers/

- Explained: Generative AI’s environmental impact | MIT News, https://news.mit.edu/2025/explained-generative-ai-environmental-impact-0117

- Operational Technology (OT) Security Market Size | 2025-2030 – MarketsandMarkets, https://www.marketsandmarkets.com/Market-Reports/operational-technology-ot-security-market-18524133.html

- Build Cybersecurity Resilience Through Strategic Planning – Gartner, https://www.gartner.com/en/articles/cybersecurity-strategy

- Gartner for CISOs: Advice, Insights and Tools for Cybersecurity Leaders, https://www.gartner.com/en/cybersecurity/products/gartner-for-cisos

- Emerging Cyber Risk Trends for SMBs in 2025: What You Need to Know – Flow Specialty, https://www.flowspecialty.com/blog-post/emerging-cyber-risk-trends-for-smbs-in-2025-what-you-need-to-know

- CrowdStrike Reports First Quarter Fiscal Year 2026 Financial Results, https://ir.crowdstrike.com/news-releases/news-release-details/crowdstrike-reports-first-quarter-fiscal-year-2026-financial/

- Cybersecurity Vendor Rationalization – Cyber Security Tribe, https://www.cybersecuritytribe.com/articles/cybersecurity-vendor-rationalization

- Cybersecurity Business Value Benchmark – Measure Protection Levels – Gartner, https://www.gartner.com/en/cybersecurity/products/cybersecurity-business-value-benchmark

- CrowdStrike Named a Leader in 2024 Gartner Magic Quadrant for Endpoint Protection Platforms, https://www.crowdstrike.com/en-us/blog/crowdstrike-named-leader-2024-gartner-magic-quadrant-endpoint-protection/

- The hidden costs of ‘cheaper’ security – Expel, https://expel.com/blog/the-hidden-costs-of-cheaper-security/

- (PDF) The Magnitude of Switching Costs for Corporate Antivirus Software Switching Decision. – ResearchGate, https://www.researchgate.net/publication/221228882_The_Magnitude_of_Switching_Costs_for_Corporate_Antivirus_Software_Switching_Decision

- Form 10-K for Fortinet INC filed 02/21/2025, https://investor.fortinet.com/static-files/ab68002b-7f15-439b-a9f2-c37a8fa57779

- 2025 Open Source Security and Risk Analysis Report | Carahsoft, https://www.carahsoft.com/learn/resource/25139-2025-open-source-security-and-risk-analysis-report

- CrowdStrike Chaos Highlights Key Cyber Vulnerabilities with Software Updates | U.S. GAO, https://www.gao.gov/blog/crowdstrike-chaos-highlights-key-cyber-vulnerabilities-software-updates

- What is Cyber Threat Intelligence? – Splunk, https://www.splunk.com/en_us/blog/learn/what-is-cyber-threat-intelligence.html

- What is Cyber Threat Intelligence? [Beginner’s Guide] | CrowdStrike, https://www.crowdstrike.com/en-us/cybersecurity-101/threat-intelligence/

- Palo Alto Networks Inc. – DEF 14A – SEC.gov, https://www.sec.gov/Archives/edgar/data/1327567/000130817924000770/panw4345341-def14a.htm

- Cloud Security | Microsoft Azure, https://azure.microsoft.com/en-us/products/category/security

- Cyber Insurance: Risks and Trends 2025 | Munich Re, https://www.munichre.com/en/insights/cyber/cyber-insurance-risks-and-trends-2025.html

- Bridging the digital defense gap: Why cybersecurity education matters more than ever – DataScienceCentral.com, https://www.datasciencecentral.com/bridging-the-digital-defense-gap-why-cybersecurity-education-matters-more-than-ever/

- Palo Alto Networks – Wikipedia, https://en.wikipedia.org/wiki/Palo_Alto_Networks

- Palo Alto Networks: Number of Employees 2011-2025 | PANW – Macrotrends, https://www.macrotrends.net/stocks/charts/PANW/palo-alto-networks/number-of-employees

- Palo Alto Networks Inc SEC 10-K Report – TradingView, https://www.tradingview.com/news/tradingview:b93a156a33dcb:0-palo-alto-networks-inc-sec-10-k-report/

- 2024 Gartner Magic Quadrant for Endpoint Protection Platforms – Palo Alto Networks, https://start.paloaltonetworks.com/gartner-epp-mq

- Fortinet, Inc. SEC 10-K Report – TradingView, https://www.tradingview.com/news/tradingview:27cc3b67657f3:0-fortinet-inc-sec-10-k-report/

- Fortinet – Wikipedia, https://en.wikipedia.org/wiki/Fortinet

- Fortinet (FTNT) Number of Employees 2009-2024 – Stock Analysis, https://stockanalysis.com/stocks/ftnt/employees/

- Gartner Magic Quadrant Reports – Fortinet, https://www.fortinet.com/solutions/gartner-magic-quadrants

- CrowdStrike Reports Fourth Quarter and Fiscal Year 2025 Financial Results, https://ir.crowdstrike.com/news-releases/news-release-details/crowdstrike-reports-fourth-quarter-and-fiscal-year-2025/

- CrowdStrike Reports Fourth Quarter and Fiscal Year 2025 Financial Results, https://ir.crowdstrike.com/static-files/d81f9014-2437-4280-83d6-6e020ba65b91

- CrowdStrike – Wikipedia, https://en.wikipedia.org/wiki/CrowdStrike

- CrowdStrike Holdings Number of Employees 2020-2025 – Bullfincher.io, https://bullfincher.io/companies/crowdstrike-holdings/number-of-employees

- Bull of the Day: CrowdStrike (CRWD) – September 19, 2025 – Zacks.com, https://www.zacks.com/commentary/2753681/bull-of-the-day-crowdstrike-crwd

- Cyber Security Analyst Salary in 2025 | PayScale, https://www.payscale.com/research/US/Job=Cyber_Security_Analyst/Salary

- Cybersecurity Salary Guide: How Much Can You Make in 2025? – Caltech Bootcamps, https://pg-p.ctme.caltech.edu/blog/cybersecurity/cybersecurity-salary-how-much-can-you-make

- Cybersecurity Engineer Salary (Updated for 2026) | Robert Half, https://www.roberthalf.com/us/en/job-details/cybersecurity-engineer

- Cyber Security Analyst Salary in 2025: What to Expect? – NetCom Learning, https://www.netcomlearning.com/blog/cyber-security-analyst-salary-guide

- Cybersecurity Jobs That Will Dominate 2026: INE Security Prepares Professionals for the Most Critical Roles, https://ine.com/newsroom/cybersecurity-jobs-that-will-dominate-2026-ine-security-prepares-professionals-for-the-most-critical-roles

- How Much Do Companies Spend on SaaS Per Employee? (2025) – Threadgold Consulting, https://threadgoldconsulting.com/research/saas-spend-per-employee-benchmarks-2025

- 2025 Revenue Per Employee Benchmarks for Private SaaS Companies – SaaS Capital, https://www.saas-capital.com/blog-posts/revenue-per-employee-benchmarks-for-private-saas-companies/

- Palo Alto Networks (PANW) Number of Employees 2012-2025 – Stock Analysis, https://stockanalysis.com/stocks/panw/employees/

- CrowdStrike Holdings (CRWD) Number of Employees 2016-2025 – Stock Analysis, https://stockanalysis.com/stocks/crwd/employees/

- Top AI Cybersecurity Startups in 2025 – John Clements Consultants, https://johnclements.com/the-looking-glass/leadership-development/ai-cybersecurity-startups-2025/

- 25 Best AI Security Companies: Securing Models,Data & Infrastructure (2025) – Mindgard AI, https://mindgard.ai/blog/best-ai-security-companies

- Analyzing the Growth of US Cybersecurity Startups: Funding, Threats, and Innovation in 2025 – Skywork.ai, https://skywork.ai/skypage/en/Analyzing-the-Growth-of-US-Cybersecurity-Startups:-Funding,-Threats,-and-Innovation-in-2025/1947907346579406848

- Dragos: Your Partner in OT Cybersecurity, https://www.dragos.com/

- Top 11 Industrial Cybersecurity startups (September 2025), https://www.saastartups.org/top/industrial-cybersecurity/